- Как настроить проброс смарт карт rdp

- Перенаправление нового, не поддерживаемого в WTware, устройства

- Как настроить проброс смарт карт rdp

- Как настроить проброс смарт карт rdp

- Смарт-карты и службы удаленных рабочих столов

- Перенаправление служб удаленного рабочего стола

- RD Session Host server single sign-in experience

- Удаленные службы настольных компьютеров и вход смарт-карт

- Удаленные службы настольных компьютеров и вход смарт-карт в доменах

Как настроить проброс смарт карт rdp

WTware поддерживает наиболее распространенные USB-токены и ридеры смарт-карт rutoken, etoken, ASC и еще десяток других. Вы найдете полный список поддерживаемых устройств и порядок их подключения в инструкции.

Перенаправление нового, не поддерживаемого в WTware, устройства

Перенаправление каждого USB-токена и ридера смарт-карт через RDP нам приходится делать вручную. В лучшем случае достаточно прописать в WTware ответы windows-драйвера этого USB-токена или ридера смарт-карт о его имени и названии вендора. В более сложных случаях приходится повторять некорректное поведение windows-драйвера USB-токена или ридера. Если вам очень надо, чтобы WTware поддерживала ваш USB-токен или ридер смарт-карт, надо быть готовым скачать и поставить десяток новых сборок и отослать нам логи, процесс может занять месяц. Оно вам надо?

Если оно вам надо, начинаем:

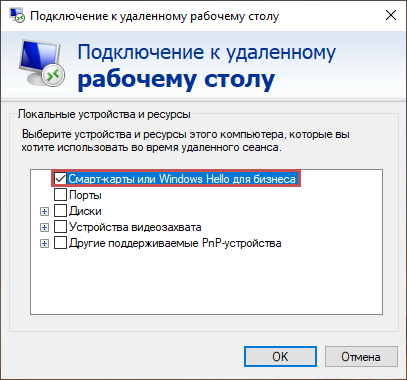

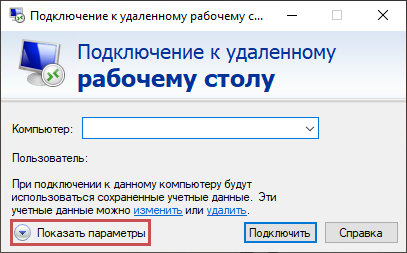

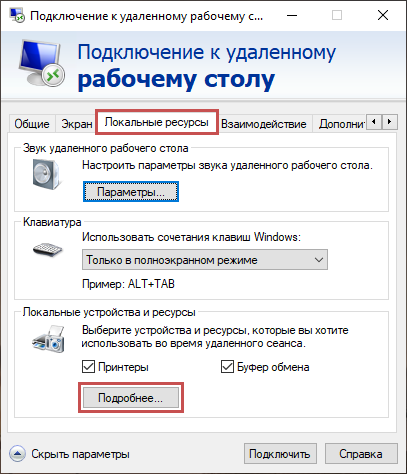

- Подключите USB-токен или ридер к комьютеру с Windows. Запустите mstsc.exe, подключитесь к терминальному серверу.

- Добейтесь уверенной работы USB-токена или ридера, используя перенаправление смарт-карт в mstsc.exe (Параметры > Локальные устройства и ресурсы, галка «Смарт-карты»). Если программа, которая должна работать с вашим USB-токеном или ридером, не видит ее через mstsc, то надо связаться с разработчиком именно этой программы. То, что не работает через mstsc, не будет работать и через WTware.

- В терминальной сессии mstsc.exe при подключенном к терминалу USB-токене или ридере со вставленной картой запустите это приложение.

То, что оно выдаст, скопируйте и отправьте письмом нам на электронную почту. - Затем подключите USB-токен или ридер к терминалу, загрузите на терминале WTware, снимите лог (через конфигуратор с windows-машины, на которую была установлена WTware, или зайдите интернет эксплорером на IP терминала). Лог отправьте тем же письмом.

Дальнейшие инструкции вы получите по электронной почте. И запаситесь терпением, оно вам понадобится.

Источник

Как настроить проброс смарт карт rdp

Текущие сертифицированные версии КриптоПро CSP не поддерживают работу с локальными смарт-картами(смарт-картами, вставленными в машину, к которой подключаемся) в RDP-сессии, настроек, позволяющих решить эту задачу Microsoft не предоставляет.

Поддержка функционала доступа к локальным смарт-картам по RDP доступна, начиная с КриптоПро CSP 4.0 R5 и КриптоПро CSP 5.0 R2.

Данная версия реализовывает работу с локальными смарт-картами при подключении по RDP для новых криптопровайдеров:

Crypto-Pro GOST R 34.10-2001 System CSP

Crypto-Pro GOST R 34.10-2012 System CSP

Crypto-Pro GOST R 34.10-2012 Strong System CSP

Учётная запись, которая обращается к локальным смарткартам, должна входить в локальную группу администраторов или «Привилегированные пользователи КриптоПро CSP» (CryptoPro CSP Power Users), которую можно создать при необходимости.

Для работы с данными провайдерами необходимо:

1) Использовать CSP версии КС1 с хранением ключей в памяти приложений, но доустановить службу хранения ключей с помощью панели управления CSP или команды:

2) Применить reg-файл, создающий специальный криптопровайдер и модифицирующий параметры службы хранения ключей. В частности, для CSP 4.0 (для CSP 5.0 «ProductCode»=»<50f91f80-d397-437c-b0c8-62128de3b55e>«)

Crypto-Pro GOST R 34.10-2012 System CSP:

Windows Registry Editor Version 5.00

;Register new CSP with SCARD media and system service endpoint

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2012 System CSP]

«CP Module Entry Point»=»DllStartServer»

«CP Module Name»=»cpcspr.dll»

«Image Path»=»C:\\Program Files\\Crypto Pro\\CSP\\cpcsp.dll»

«CP Service Name»=»CryptoPro CSP Service 0»

«CP Service UUID»=»6E57FEEE-08E0-46ad-98C6-266B632C03FE»

[HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2012 System CSP]

«CP Module Entry Point»=»DllStartServer»

«CP Module Name»=»cpcspr.dll»

«Image Path»=»C:\\Program Files (x86)\\Crypto Pro\\CSP\\cpcsp.dll»

«CP Service Name»=»CryptoPro CSP Service 0»

«CP Service UUID»=»6E57FEEE-08E0-46ad-98C6-266B632C03FE»

;Set service no impersonate

;Disable pin cache

3) Перезапустить службу:

net stop cpcsp && net start cpcsp

4) Переустановить сертификаты, необходимые для работы по RDP, с привязкой к закрытому ключу на локальной смарт-карте с указанием провайдера Crypto-Pro GOST R 34.10-2012 System CSP.

5) Выключить службу распространения сертификатов CertPropSvc. (В противном случае сертификаты придется переустанавливать снова)

Для работы с контейнерами через панель КриптоПро CSP нужно в выпадающем списке указывать нужный провайдер.

Не все программные продукты умеют работать с новыми провайдерами.

Поддержка новых провайдеров в панели Инструменты КриптоПро есть, начиная с Криптопро CSP 5.0 R2.

Поддержка новых провайдеров в КриптоАРМ есть, начиная с КриптоАРМ 5.4.3.16.

Источник

Как настроить проброс смарт карт rdp

Возможно, эта информация будет интересна

Рутокен является персональным устройством и должен находиться у пользователя. Его удаленное использование противоречит самой идее применения аппаратных средств подписи и аутентификации.

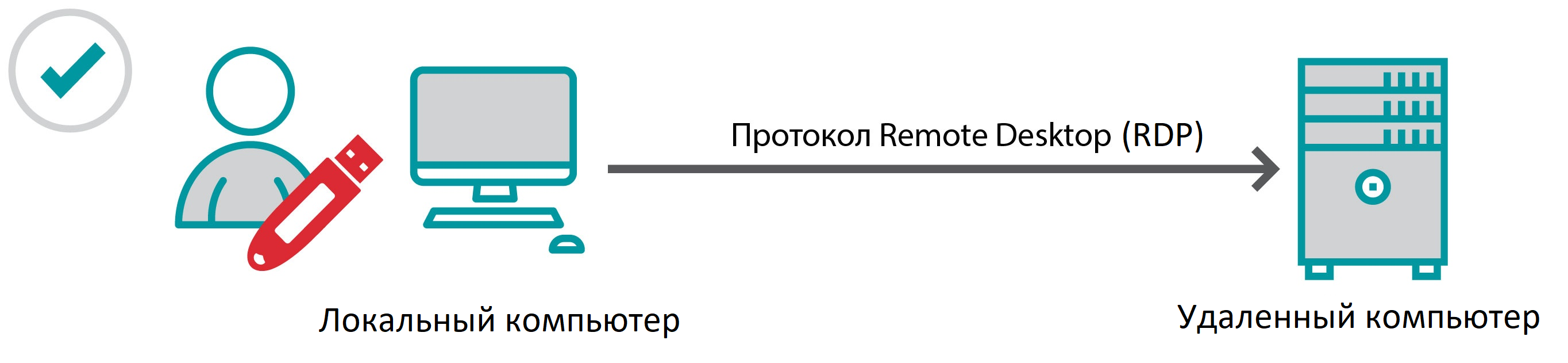

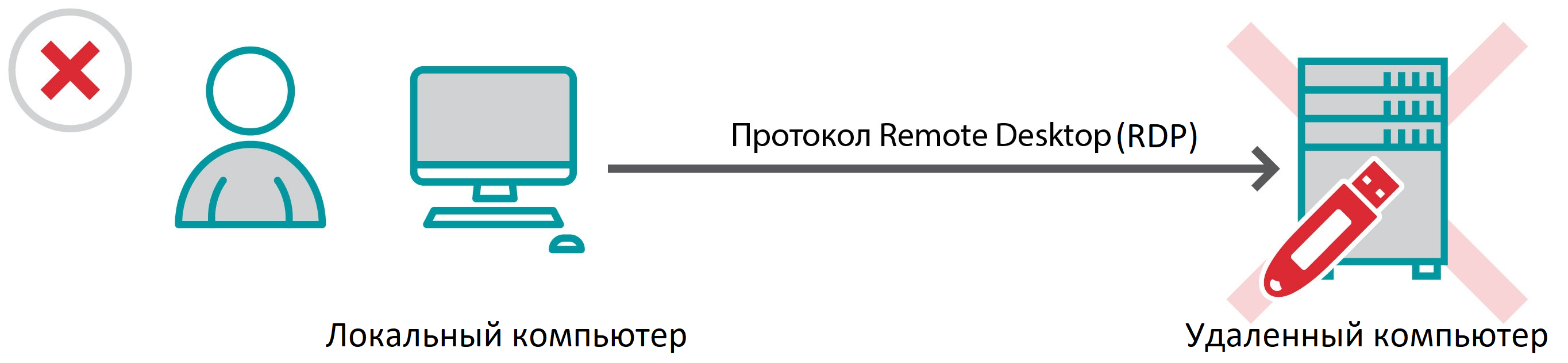

Самым правильным является способ, когда ваш токен подключен к локальному компьютеру, а в программе терминального клиента (протокол RDP) настроен проброс смарт-карт.

Если же устройство Рутокен все-таки нужно использовать удаленно, в этой статье мы описали способы, как это сделать .

Начиная с Windows Vista при подключении к компьютеру с помощью «Удаленного рабочего стола» (Remote Desktop Protocol, RDP), токен или смарт-карта должны быть подключены к локальному компьютеру.

Работа со смарт-картами и токенами, подключенными к удаленной машине по протоколу RDP, невозможна.

Если токен или смарт-карта подключены к локальному компьютеру, а в программе на локальном компьютере настроен проброс смарт-карт, токен будет работать.

Если токен или смарт-карта подключены к удаленному компьютеру и к нему пытаются обратиться удаленно, то такая схема не будет работать.

Для корректной работы с моделью Рутокен S, драйверы Рутокен должны быть установлены и на терминале и на сервере.

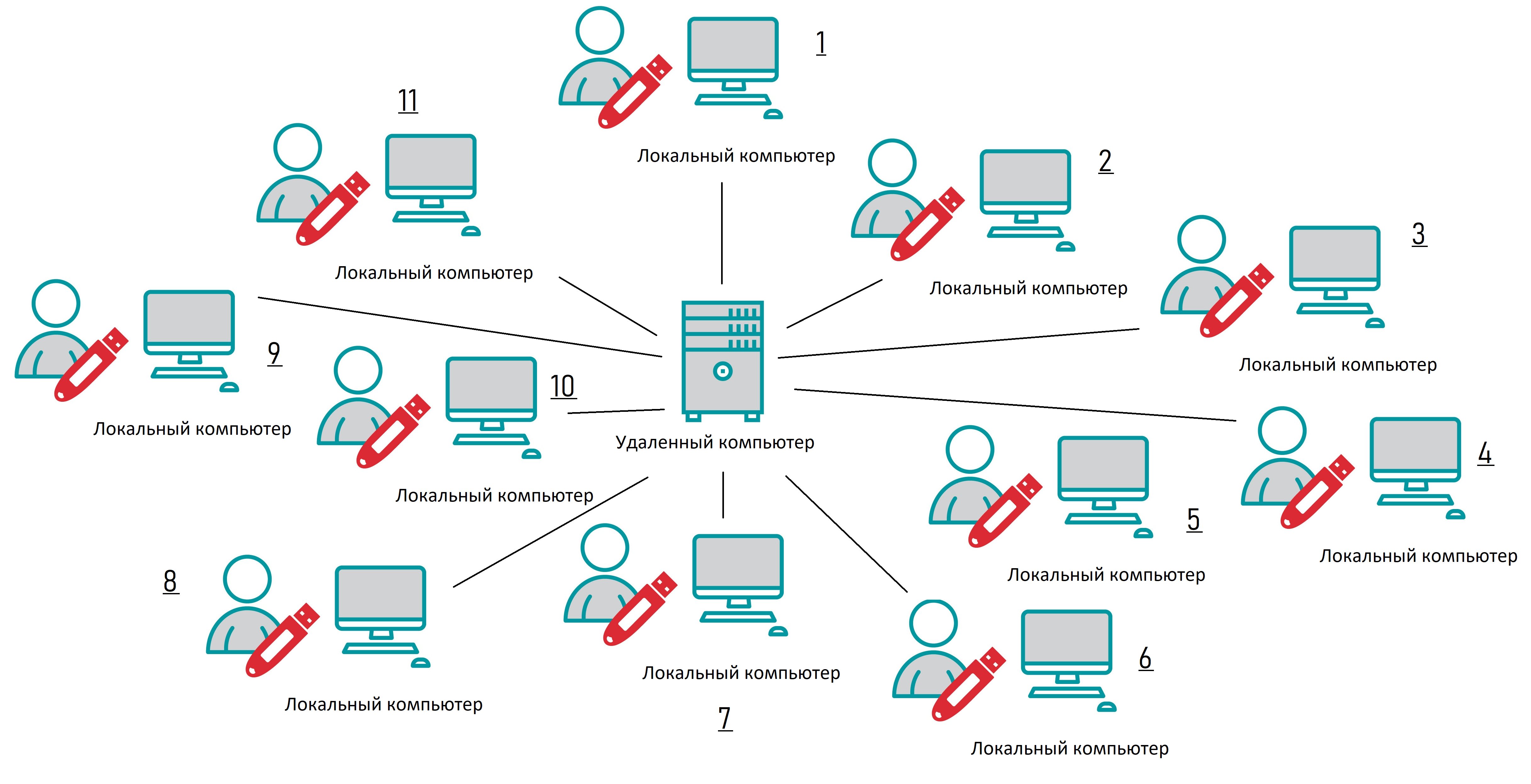

При одновременном подключении пользователей по протоколу RDP, к удаленному компьютеру каждый пользователь работает только со своим Рутокеном и видит только свои ключи и сертификаты в Панели управлении Рутокен.

Установка драйверов Рутокен через RDP возможна на операционных системах, начиная с Windows Vista.

На более ранних операционных системах будет выдаваться сообщение, что установка запущена через удаленное подключение, и драйверы Рутокен устанавливаться не будут.

Для доменных систем: если проброс смарт-карт включен и схема использования токена правильная, а работать с токеном всё равно не получается, проверьте настройки групповых политик сервера:

«Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Перенаправление устройств и ресурсов\Не разрешать перенаправление устройства чтения смарт-карт» переведите в состояние «Отключить»

При подключении к Citrix работа со смарт-картами и токенами, подключенными к удаленной машине, как и по протоколу RDP, невозможна.

Источник

Смарт-карты и службы удаленных рабочих столов

Применяется к: Windows 10, Windows 11, Windows Server 2016 и выше

В этом разделе для ИТ-специалистов описывается поведение служб удаленного рабочего стола при внедрении входной карточки.

Содержимое в этом разделе относится к версиям Windows, указанным в списке Applies To в начале этой темы. В этих версиях логика перенаправления смарт-карт и API WinSCard объединяются для поддержки нескольких перенаправленных сеансов в один процесс.

Поддержка смарт-карт необходима, чтобы включить многие сценарии удаленных настольных служб. К ним можно отнести следующие.

Использование служб быстрого переключения пользователей или служб удаленного рабочего стола. Пользователь не может установить удаленное десктопное подключение на основе смарт-карт. То есть попытка подключения не удалась при быстром переключении пользователей или в сеансе удаленной службы настольных компьютеров.

Включение шифрования файловой системы (EFS) для поиска читателя смарт-карт пользователя в локальном органе безопасности (LSA) в процессе быстрого переключения пользователей или в сеансе удаленной службы настольных компьютеров. Если EFS не может найти читателя или сертификата смарт-карт, EFS не может расшифровать файлы пользователей.

Перенаправление служб удаленного рабочего стола

В сценарии удаленного рабочего стола пользователь использует удаленный сервер для запуска служб, а смарт-карта локализуется на компьютере, который использует пользователь. В сценарии регистрации смарт-карт служба смарт-карт на удаленном сервере перенаправляется на считыватель смарт-карт, подключенный к локальному компьютеру, на котором пользователь пытается войти.

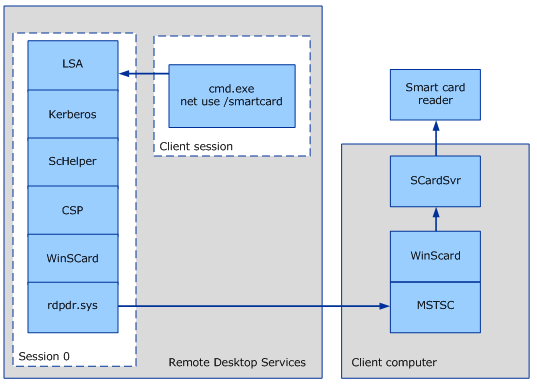

Удаленное перенаправление настольных компьютеров

Заметки о модели перенаправления:

Этот сценарий — удаленный сеанс регистрации на компьютере с службами удаленного рабочего стола. В удаленном сеансе (помеченном как «Клиентская сессия»), пользователь запускает чистое использование /smartcard.

Стрелки представляют поток ПИН-кода после того, как пользователь ввел ПИН-код в командной подсказке, пока не достигнет смарт-карты пользователя в считывателье смарт-карт, подключенном к клиентского компьютера удаленного рабочего стола (RDC).

Проверка подлинности выполняется LSA в сеансе 0.

Обработка CryptoAPI выполняется в LSA (Lsass.exe). Это возможно, так как перенаправление RDP (rdpdr.sys) позволяет использовать контекст за сеанс, а не за один процесс.

Компоненты WinScard и SCRedir, которые были отдельными модулями в операционных системах раньше Windows Vista, теперь включены в один модуль. Библиотека ScHelper — это оболочка CryptoAPI, специфическая для протокола Kerberos.

Решение о перенаправлении принимается на основе контекста смарт-карты на основе сеанса потока, который выполняет вызов SCardEstablishContext.

Изменения в WinSCard.dll были внесены в Windows Vista для улучшения перенаправления смарт-карт.

RD Session Host server single sign-in experience

В соответствии с общими критериями клиент RDC должен быть настроен на использование диспетчера учетных данных для приобретения и сохранения пароля пользователя или ПИН-кода смарт-карты. Соблюдение общих критериев требует, чтобы приложения не получили прямой доступ к паролям или ПИН-коду пользователя.

Соблюдение общих критериев требует специально, чтобы пароль или ПИН-код никогда не оставьте LSA незашифрованным. Распределенный сценарий должен разрешить пароль или ПИН-код для перемещения между одним доверенным LSA и другим, и его нельзя расшифровать во время транзита.

Когда для сеансов удаленной службы настольных компьютеров используется один вход с включенной смарт-картой, пользователям по-прежнему необходимо войти для каждого нового сеанса служб удаленного рабочего стола. Однако пользователю не предложен пин-код для создания сеанса удаленной службы настольных компьютеров. Например, когда пользователь дважды щелкает значок Microsoft Word документа, который находится на удаленном компьютере, пользователю предлагается ввести ПИН-код. Этот ПИН-код отправляется с помощью защищенного канала, созданного SSP учетных данных. ПИН-код передается клиенту RDC по безопасному каналу и отправляется в Winlogon. Пользователь не получает дополнительных подсказок для ПИН-кода, если ПИН-код не является неправильным или есть ошибки, связанные с смарт-картами.

Удаленные службы настольных компьютеров и вход смарт-карт

Службы удаленного рабочего стола позволяют пользователям войти с помощью смарт-карты, введя ПИН-код на клиентский компьютер RDC и отправив его на хост-сервер сеанса RD таким образом, как проверка подлинности, основанная на имени пользователя и пароле.

Кроме того, для входа в смарт-карты необходимо включить параметры групповой политики, которые являются специфическими для служб удаленного рабочего стола.

Чтобы включить вход смарт-карты на сервер удаленного рабочего стола (RD Session Host), сертификат Центра рассылки ключей (KDC) должен присутствовать на клиентном компьютере RDC. Если компьютер не находится в одном домене или в группе, для развертывания сертификата можно использовать следующую команду:

certutil -dspublish NTAuthCA «DSCDPContainer«

Общее имя DSCDPContainer (CN) обычно является именем органа сертификации.

certutil -dspublish NTAuthCA «CN=NTAuthCertificates,CN=Public Key Services,CN=Services,CN=Configuration,DC=engineering,DC=contoso,DC=com»

Сведения об этом параметре для средства командной строки см. в пункте dsPublish.

Удаленные службы настольных компьютеров и вход смарт-карт в доменах

Чтобы включить удаленный доступ к ресурсам предприятия, корневой сертификат для домена должен быть задан на смарт-карте. С компьютера, который присоединяется к домену, запустите следующую команду в командной строке:

certutil -scroots update

Сведения об этом параметре для средства командной строки см. в пункте -SCRoots.

Для служб удаленного рабочего стола в различных доменах сертификат KDC хост-сервера сеанса RD также должен присутствовать в магазине NTAUTH клиентского компьютера. Чтобы добавить магазин, запустите следующую команду в командной строке:

certutil -addstore-enterprise NTAUTH

Где сертификата KDC.

Сведения об этом параметре для средства командной строки см. в книге -addstore.

**** Примечание Если вы используете SSP учетных данных на компьютерах с поддерживаемой версией операционной системы, указанной в списке Applies To в начале этого раздела. Чтобы войти со смарт-картой с компьютера, не присоединився к домену, смарт-карта должна содержать корневую сертификацию контроллера домена. Безопасный канал инфраструктуры общедоступных ключей (PKI) невозможно установить без корневой сертификации контроллера домена.

Вход в службы удаленного рабочего стола в домене работает только в том случае, если УПЛ в сертификате использует следующую форму: @

UpN в сертификате должен включать домен, который можно разрешить. В противном случае протокол Kerberos не может определить, к каков домену обращаться. Эту проблему можно решить, включив подсказки домена GPO X509. Дополнительные сведения об этом параметре см. в группе политики и реестра смарт-карт Параметры.

Источник