- Cisco Switch

- Материал из Xgu.ru

- Содержание

- [править] Настройка VLAN

- [править] Protected port (PVLAN edge)

- [править] Private VLAN

- [править] Проверка настроек

- [править] Настройка STP

- [править] Link-State Tracking

- [править] Flex Links и MAC Address-Table Move Update

- [править] Настройки по умолчанию

- [править] Принципы работы

- [править] Настройка Flex Links

- [править] Балансировка VLAN между Flex Links

- [править] MAC Address-Table Move Update

- [править] MLS (Multilayer Switching)

- [править] SVI-интерфейсы

- [править] SVI autostate

- [править] Интерфейсы 3го уровня

- [править] Power over Ethernet (PoE)

- [править] Настройка QoS

- [править] Cisco AutoQoS

- [править] Управление ресурсами коммутатора с помощью Switching Database Manager (SDM)

- [править] Полезные команды

- [править] switchport host

- [править] switchport block

- [править] mac address-table

- Удаленное управление

- Получить достижение

- Виды remote control

- Консольный кабель

- Telnet

- Общая информация

- Получить достижение

- Начальные данные

- Получить доступ к CLI через консоль.

- Поставить на вход по консоли пароль. Поставить пароль на privilege mode.

- Настроить ip адресацию на коммутаторе.

- Настроить telnet-server на коммутаторе.

- Подключиться к коммутатору через telnet-client.

- Выполнение

- Получить доступ к CLI через консоль.

- Поставить на вход по консоли пароль. Поставить пароль на privilege mode.

- Настроить ip адресацию на коммутаторе.

- Настроить telnet-server на коммутаторе.

- Подключиться к коммутатору через telnet-client.

- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Cisco SVI – теория и настройка

- Настройка

- Еще раз – зачем это все нужно?

Cisco Switch

Материал из Xgu.ru

|

| Данная страница находится в разработке. Эта страница ещё не закончена. Информация, представленная здесь, может оказаться неполной или неверной. |

Если вы считаете, что её стоило бы доработать как можно быстрее, пожалуйста, скажите об этом.

На этой странице описываются различные настройки коммутаторов Cisco.

Содержание

[править] Настройка VLAN

Настройка native VLAN:

Указать какие VLAN разрешены в транке:

Добавить VLAN в список разрешенных:

Разрешить в транке все VLAN кроме указанных:

[править] Protected port (PVLAN edge)

Функция protected port работает только на локальном коммутаторе. Между protected-портами на канальном уровне не передается трафик (multicast, broadcast или unicast).

[править] Private VLAN

[править] Проверка настроек

Статус интерфейсов, включая VLAN которым они принадлежат:

[править] Настройка STP

[править] Link-State Tracking

[править] Flex Links и MAC Address-Table Move Update

[править] Настройки по умолчанию

По умолчанию на коммутаторе такие настройки функций Flex Links и MAC Address-Table Move Update:

- Flex Links не настроены, резервные интерфейсы не определены.

- Режим preemption выключен.

- Задержка preemption 35 секунд.

- MAC address-table move update не настроена на коммутаторе

[править] Принципы работы

[править] Настройка Flex Links

[править] Балансировка VLAN между Flex Links

[править] MAC Address-Table Move Update

[править] MLS (Multilayer Switching)

[править] SVI-интерфейсы

Для того чтобы коммутатор мог маршрутизировать трафик между VLAN, нужно:

- включить ip routing

- должны быть созданы соответствующие VLAN

- должны быть созданы соответствующие VLAN interface (switched virtual interfaces)

- представляет VLAN и принадлежащие ему порты, как один интерфейс для функций маршрутизации и коммутации в системе;

- создается при создании interface vlan;

- поддерживает протоколы маршрутизации.

SVI-интерфейс находится в состоянии up, если выполняются такие 3 условия:

- VLAN, который соответствует SVI, существует и активный в VLAN database коммутатора

- SVI не выключен административно

- Хотя бы один интерфейс 2 уровня принадлежит соответствующему VLAN, находится в состоянии up и STP forward.

Создание SVI и состояние интерфейса:

- Если создан VLAN interface, но не создан соответствующий VLAN и не включен ip routing, то порт в состоянии «down down».

- После создания соответствующего VLAN, порт в состоянии «up down».

[править] SVI autostate

По умолчанию SVI-интерфейс переходит в состояние «down», если все интерфейсы этого VLAN’а переходят в состояние «down».

Порт можно исключить из проверки доступности SVI-интерфейса. Для этого используется команда switchport autostate exclude. После включения команда применяется ко всем VLAN, которые включены на интерфейсе.

Эта возможность может пригодиться для случаев, когда к порту коммутатора подключен анализатор трафика или IDS.

[править] Интерфейсы 3го уровня

Перевести порт коммутатора в режим работы Layer 3:

[править] Power over Ethernet (PoE)

- PD — (powered device) устройство, которое потребляет PoE.

- PSE — (power sourcing equipment) устройство, которое обеспечивает PoE.

- endspan — если PSE это коммутатор,

- midspan — если PSE это промежуточное устройство между коммутатором (без PoE) и PD.

[править] Настройка QoS

Доверять значениям CoS, проставленным в кадрах, которые получены через порт:

Доверять значениям CoS, если подключенное устройство Cisco IP-телефон:

Установить значение CoS для трафика полученного от хоста:

[править] Cisco AutoQoS

Для работы AutoQos с IP-телефонами Cisco должен быть включен CDP (версия 2 или выше).

При включении AutoQoS на первом интерфейсе, глобально включается QoS (mls qos).

[править] Управление ресурсами коммутатора с помощью Switching Database Manager (SDM)

[править] Полезные команды

[править] switchport host

Команда switchport host:

- устанавливает порт в режим access

- включает spanning-tree PortFast

- отключает EtherChannel

[править] switchport block

Запретить передавать на порт unknown unicast пакеты:

Запретить передавать на порт unknown multicast пакеты:

[править] mac address-table

Изменить время хранения адресов в таблице коммутации (по умолчанию 300 секунд):

Создать статическую запись:

Команда mac address-table static drop позволяет настроить фильтрацию по unicast MAC-адресу. После указания MAC-адреса, коммутатор будет отбрасывать трафик, в котором адрес указан в отправителе или получателе.

Источник

Удаленное управление

Получить достижение

Пройдите тест, чтобы получить достижение.

Уже получили 234 пользователей

Виды remote control

Чтобы усложнить выполнение дальнейших лабораторок, научимся управлять оборудованием cisco удаленно. Есть три вида получения доступа к CLI.

- Через консольный кабель. Обычно используется при первичной настройке.

- Через программу telnet. Работает по принципу клиент-сервер, клиент отправляет команду, сервер выполняет. Команды передаются в не зашифрованном виде.

- По протоколу SSH. Работает по принципу клиент-сервер, клиент отправляет команду, сервер выполняет. Команды передаются в зашифрованном виде (в данной главе подробно рассматриваться не будет).

Консольный кабель

Консольный кабель идет в комплекте ко всему оборудованию cisco. Он представляет из себя голубой провод, на одном конце которого 8P8C (многие путают с RJ-45, подробнее), а на другом – DB-9F (а в компьютере разъем называется RS232).

Telnet

Лучше чем на практике не объяснишь, так что “Welcome” в раздел Практика!

Общая информация

Packet Tracer version: 6.2.0

Рабочий файл: скачать

Тип: Теория и практика

Версия файла: 2.0

Уже получили: 234 пользователей

Получить достижение

Код активации можно получить выполнив практическое задание

Уже получили 227 пользователей

Начальные данные

В данной практической работе будет использоваться схема сети, которая представлена на рисунке ниже.

Получить доступ к CLI через консоль.

Поставить на вход по консоли пароль. Поставить пароль на privilege mode.

Настроить ip адресацию на коммутаторе.

Настроить telnet-server на коммутаторе.

Подключиться к коммутатору через telnet-client.

Выполнение

Получить доступ к CLI через консоль.

Отныне вашим главным инструментом будет один из компьютеров, в данной работе это ПК0.

Подключим консольный кабель от ПК0 к SW_1, как это показано на “гифке” (рисунок 2.1).

Теперь зайдем на ПК0, вкладка Desktop, там кликаем на Terminal (как пример, в реальной жизни используется putty), оставляем настройки неизменными (настройки передачи бит по консольному кабелю, вдаваться в подробности не буду) и жмем Ok, попадаем в командную строку нашего коммутатора (рисунок 2.2).

Поставить на вход по консоли пароль. Поставить пароль на privilege mode.

Чтобы получить достижение используйте такие же настройки!

Теперь, когда у нас есть доступ к CLI, мы можем перейти к настройке оборудования.

Чтобы поставить пароль на вход по консоли, надо из режима конфигурации зайти в подрежим настройки консоли, при помощи команды line console 0 (не забывайте, что команды можно писать сокращенно!). Далее в этом режиме, установить пароль командой password и указать, чтобы его спрашивали при входе командой login (ниже представлен ввод всех команд). Пароль установлен!

Теперь установим пароль на privilege mode (очень часто его называют enable mode). Делается это командой enable password , так же можно установить пароль командой enable secret . Отличие этих команд в том, что в первом случае пароль хранится в нешифрованном виде, а во втором – в зашифрованном, и если обе команды были установлены, то при входе будет спрашиваться secret.

Давайте проверим удаленный доступ. Выходим из командной оболочки, для этого вызывайте команду exit , пока полностью не выйдете из CLI.Когда вы снова попробуете зайти, система попросит вас ввести пароль, рисунок 2.3 (когда будете вводить пароль, символы отображаться не будут, не пугайтесь – это нормально). После успешного входа в user mode перейдем в privilege. Вводим команду enable , и система снова запрашивает пароль, в моем случае это будет пароль, который я установил на enable secret.

Настроить ip адресацию на коммутаторе.

Для того что бы на коммутатор можно было заходить удаленно, надо задать ему ip адрес. IP адрес задается на “виртуальном”интерфейсе, так называемом Switch Virtual Interface (SVI), подробно об этих интерфейсах мы поговорим, когда будем изучать L3-коммутаторы. SVI создается на определенном VLAN (о них в одной из следущих глав), по умолчанию это VLAN 1. IP адресация в предоставленном файле уже настроена, используется сеть 192.168.10.0/24 (если вы не понимаете, что означает 24, то обратитесь к основам сетевых технологий). Ниже представлен пример конфигурации. Предлагаю установить на SVI ip адрес 192.168.10.2.

Проверяем, что интерфейс включился (“поднялся”) и установлен правильный ip адрес.

Разберем выше представленные команды. Первое что мы сделали, это из конфигурационного режима зашли в подрежим настройки интерфейса Vlan1(если вы не до конца понимаете, что такое виртуальный интерфейс, не переживайте, понимание обязательно придет, продолжайте практиковаться). Познакомились с новыми командами ip address – устанавливает ip адрес и маску (эта команда работает, только с L3-интерфейсами) и no shutdown – включает интерфейс (а команда shutdown выключает интерфейс, мы еще поговорим, о частице no в командах). После того как мы включили интерфейс, появилось два информационных сообщения. Первое говорит, что на физическом уровне интерфейс работает, второе – что интерфейс заработал на канальном уровне и может принимать фреймы.

Команда show ip interface brief показывает в кратком виде состояние всех интерфейсов, а так же установленные ip адреса. Команда show interface позволяет посмотреть более подробную информацию: ошибки на интерфейсе, статистику скорости передачи и т.п.

Теперь надо проверить доступность коммутатора с нашего ПК1. Закрываем терминал и открываем “Command Prompt”, там вводим команду ping 192.168.10.2 (мы еще ни раз вернемся к команде ping). Все действия можно посмотреть на рисунке 2.4 (ip адрес на ПК1 уже настроен 192.168.10.10). Если первый запрос не увенчается успехом (“Request timed out”) – это нормально, т.к. в этот момент устройства ищут друг друга. Если вы запустите команду еще раз, то на все 4 запроса ПК1 получит ответ.

Настроить telnet-server на коммутаторе.

Чтобы получить достижение используйте такие же настройки!

Простейшая настройка telnet-server очень похожа на настройку доступа к консоли, но мы с вами добавим несколько интересных и полезных команд (“простейшая”, т.к. для авторизации будет использоваться только пароль, более сложную конфигурацию, с использованием логина/пароля мы рассмотрим позже).

Из конфигурационного режима вызываем команду line vty 0 15 и разберем ее подробнее. vty – Virtual Terminal, 0 15 – диапазон(или кол-во, всего 16) виртуальных терминалов, т.е. мы указываем сколько одновременных сессий может быть установлено (16) и переходим в подрежим настройки всех 16-ти виртуальных терминалов (иными словами, одновременно может подключиться 16 человек, при этом используя пароль, который мы установим далее). Устанавливаем пароль password , включаем его использование командой login , указываем что по этим “линиям” будут подключаться telnet-ом transport input telnet , а теперь очень интересная команда privilege level 15 – при подключении к устройству, пользователю будут выдаваться максимальные права, т.е. он сразу будет попадать в privilege mode.

Подключиться к коммутатору через telnet-client.

На рисунке 2.5 показано, как подключиться к оборудованию используя telnet-client.

Источник

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Cisco SVI – теория и настройка

3 минуты чтения

Поговорим сегодня про Cisco SVI – Switch VLAN Interface и о том, как его настроить. Для начала вспомним основы – для связи между оконечными устройствами в локальной сети (LAN) требуется коммутаторы, а для связи между различными локальными сетями требуется маршрутизатор.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

VLAN 2 уровня также создает новый широковещательный домен, то есть если отправить бродкаст в этой подсети – все устройства, подключенные к этому VLAN’у получат его (не важно, к какому или каким коммутаторам они подключены). Причем все устройства в этом VLAN’е могут общаться между собой без какого-либо устройства 3 уровня. Однако, если требуется связаться с другим VLAN’ом, то будет необходима маршрутизация в том или ином виде.

Для сегментации и связи между VLAN’ами необходим либо маршрутизатор, либо коммутатор 3 уровня. Если мы используем роутер для сегментации, то это означает, что каждый интерфейс на маршрутизаторе являет собой отдельный широковещательный домен, то есть отдельный сегмент.

В случае использования коммутатора 3 уровня, мы предварительно создаем несколько обычных VLAN’ов на коммутаторе, то есть несколько широковещательных доменов. Затем для каждого VLAN’а необходимо создать соответствующий интерфейс на коммутаторе, который будет отвечать за маршрутизацию. Этот интерфейс и есть SVI.

Таким образом, порядок действий следующий – создается обычный VLAN, и затем назначается сетевой адрес на этом VLAN’е. Главная особенность в том, что SVI – виртуальный интерфейс, то есть все клиенты в данном VLAN’е будут использовать SVI как шлюз по умолчанию. По умолчанию, SVI создан на свитчах Cisco 3 уровня на VLAN 1 для целей управления устройством.

Настройка

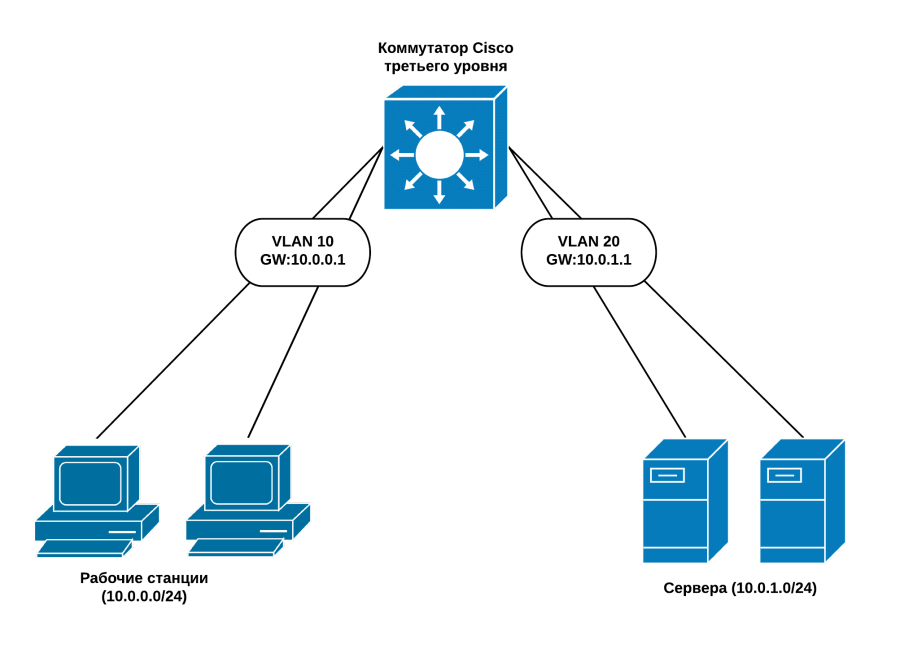

Итак, схема ниже:

А теперь мы покажем пример настройки двух SVI на коммутаторе 3 уровня, в соответствии со схемой выше. Сначала – VLAN 10:

Мы создали VLAN, назначили сетевой адрес и поставили описание. Теперь повторим тоже самое для VLAN 20:

Еще раз – зачем это все нужно?

Вы спросите, зачем это нужно и почему бы не использовать вариант с физическими интерфейсами маршрутизатора или «роутер-на-палке» (router on a stick)? Использовать SVI проще и чаще всего дешевле – банально поэтому.

Кроме того, использование SVI на коммутаторе 3 уровня также является более эффективным с точки зрения сходимости и управления – так как весь функционал 2 и 3 уровня управляется на одном коммутаторе 3 уровня.

Онлайн курс по Кибербезопасности

Изучи хакерский майндсет и научись защищать свою инфраструктуру! Самые важные и актуальные знания, которые помогут не только войти в ИБ, но и понять реальное положение дел в индустрии

Источник