- MeddleMonkey отключено во всех браузерах

- Использование Savefrom.net в Google Chrome

- Используем Savefrom.net в Google Chrome

- Шаг 1: Установка MeddleMonkey

- Шаг 2: Добавление скрипта Savefrom.net

- Шаг 3: Активация скрипта Savefrom.net

- Шаг 4: Скачивание музыки и видео

- Удалите эти расширения немедленно

- Дубликаты не найдены

- Больше 20 миллионов пользователей используют фальшивые блокировщики рекламы

- Winassociate — топорная рекомендация от шифровальщиков

- Вирус-параноик FURTIM проверяет ПК на наличие 400 разных антивирусов

- Новый вирус криптовымогатель «Locky»

- Как обнаружить вредоносные программы

MeddleMonkey отключено во всех браузерах

Судя по всему гугл начал считать что оно содержит вредоносное ПО, поэтому расширение автоматически отключено во всех браузерах у всех пользователей.

Для тех кто в танке что это:

А для тех, кто заметил — есть ли альтернативы?

Возможно, что tampermonkey, но не уверен.

Всмысле отключено вообще или можно поставить вручную в developer mode из crx-файла? Так-то гугл уже давно отключает в браузере юзера расширения если они ставились из его магазина, хозяин барин, но они спокойно ставятся вручную и работают.

Можно поставить отсюда, скачать crx, распаковать его архиватором и папку установить вручную в хром. Хотя может и за дело удалили, я сталкивался с тем что расширения могут и рекламу загружать и прочее, я лично всегда пользовался TamperMonkey/GreaseMonkey.

Нужно ещё в манифесте строчку с ключами-хешами какими-то удалить, чтобы id расширения поменялся. А то опять отключат (да, даже распакованное).

То, с какой наглостью Гугел хозяйничает в браузерах пользователя конечно вообще нет слов… удалённое, блин, отключение, без какой-либо крутилки или логов — чисто в корпоративном стиле опеки пользователей.

с какой наглостью Гугел хозяйничает в браузерах пользователя конечно вообще нет слов… удалённое, блин, отключение, без какой-либо крутилки или логов — чисто в корпоративном стиле опеки пользователей.

Гугол таким образом борется не за безопасность пользователей, а со своими конкурентами, которые, через вирусные дополнения, также воруют и продают персональные данные пользователей, уменьшая его доходы на рынке торговли ПД.

Всё в стиле их бори гейтцева — все средства хороши для заработка — что браузер, что жизни людей

То же просматривая сегодня расширения на предмет необходимости, увидел, что гугл стал ругаться на данное расширение. Если оно у вас стоит как и у меня, то я советую его сохранить, если конечно оно вам нужно, вот пример комикса, как это сделать http://pyatilistnik.org/kak-sohranit-rasshirenie-google-chrome-na-kompyuter/

насчет того, что нужно ограничить рождаемость на земле думаю все разумные люди с билли согласны.

Источник

Использование Savefrom.net в Google Chrome

Браузерное дополнение Savefrom.net — одно из самых популярных решений для скачивания музыки и видео с различных сайтов. После установки в веб-обозреватель встраивается специальная кнопка, позволяющая выбрать качество и запустить загрузку. Этот инструмент станет отличным выбором для тех пользователей, кто активно загружает различные медиаданные из сети. В рамках сегодняшней статьи мы хотим поговорить об использовании Savefrom.net в Google Chrome.

Используем Savefrom.net в Google Chrome

Далее мы хотим рассказать абсолютно обо всех подробностях использования Savefrom.net в упомянутом браузере. Разделим статью на шаги, чтобы начинающим пользователям было удобнее разобраться во всем этом, поняв алгоритм взаимодействия с расширением. Процедура инсталляции немного усложнилась с момента выхода дополнения, поэтому давайте начнем именно с нее.

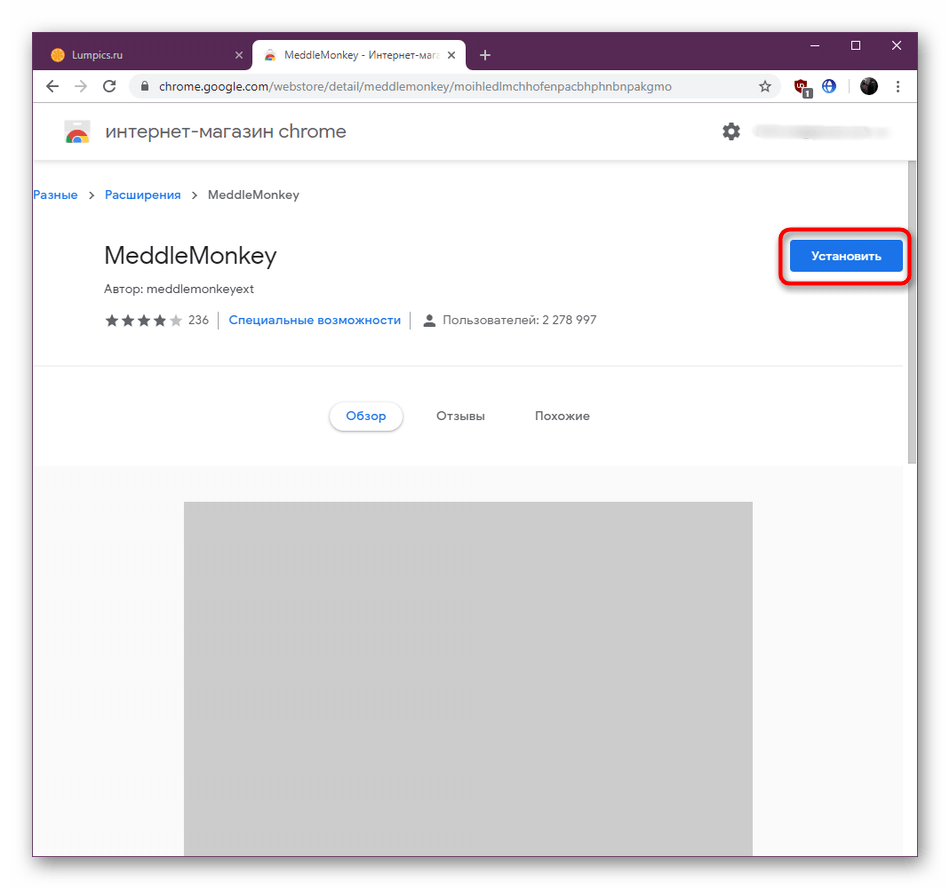

Шаг 1: Установка MeddleMonkey

Сейчас Savefrom.net не является полноценным расширением, которое можно было бы скачать из официального интернет-магазина Chrome. Оно реализовано в виде скрипта для отдельного менеджера под названием MeddleMonkey. Именно с него и начинается операция инсталляции дополнения. Добавить MeddleMonkey в свой браузер можно следующим образом:

- Перейдите по расположенной выше ссылке, чтобы попасть на официальную страницу менеджера по управлению скриптами. Там нажмите по кнопке «Установить».

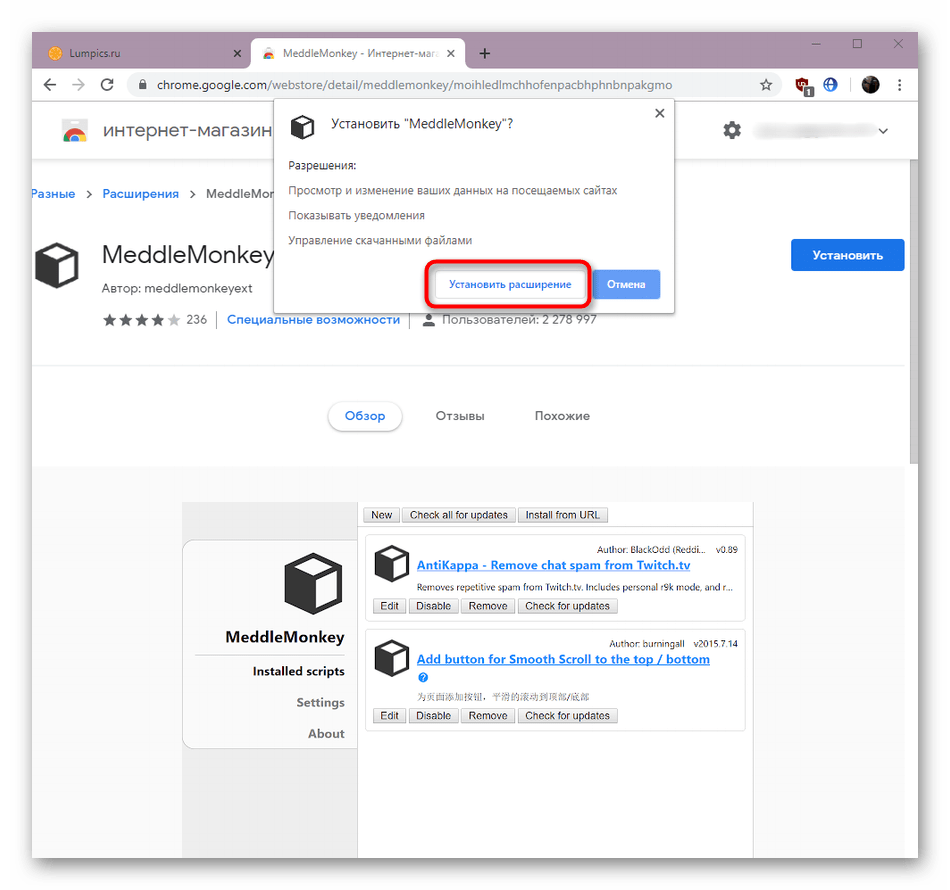

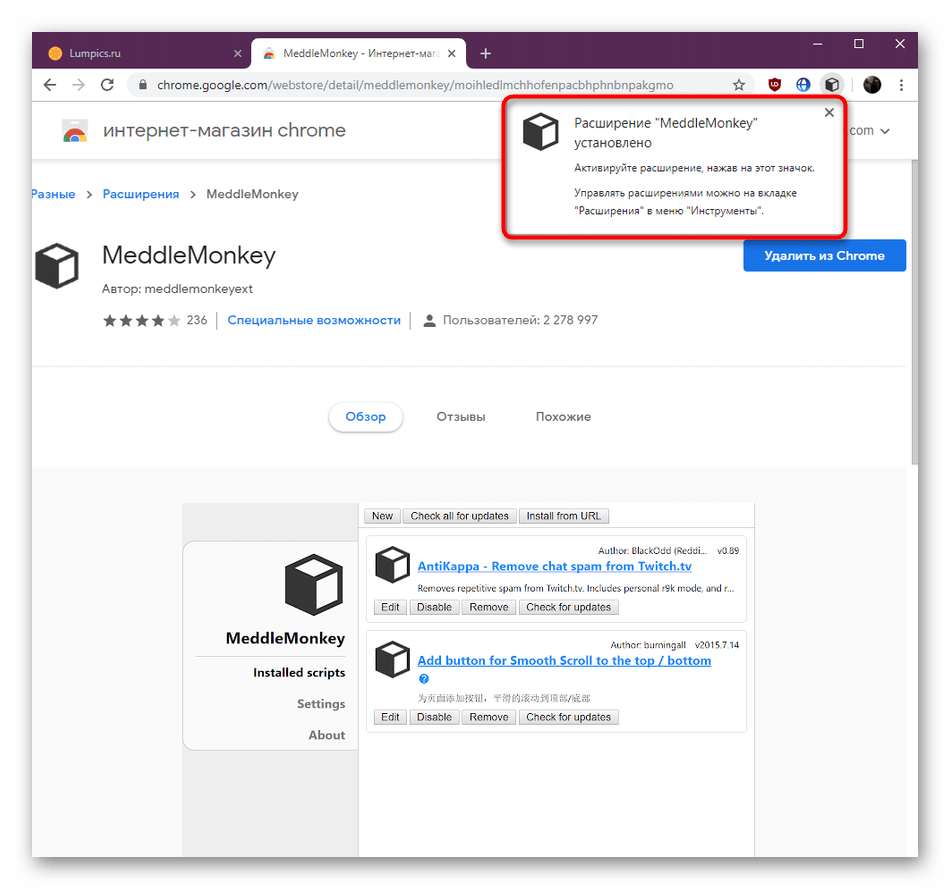

При появлении уведомления о предоставляемых разрешениях выберите вариант «Установить расширение».

Шаг 2: Добавление скрипта Savefrom.net

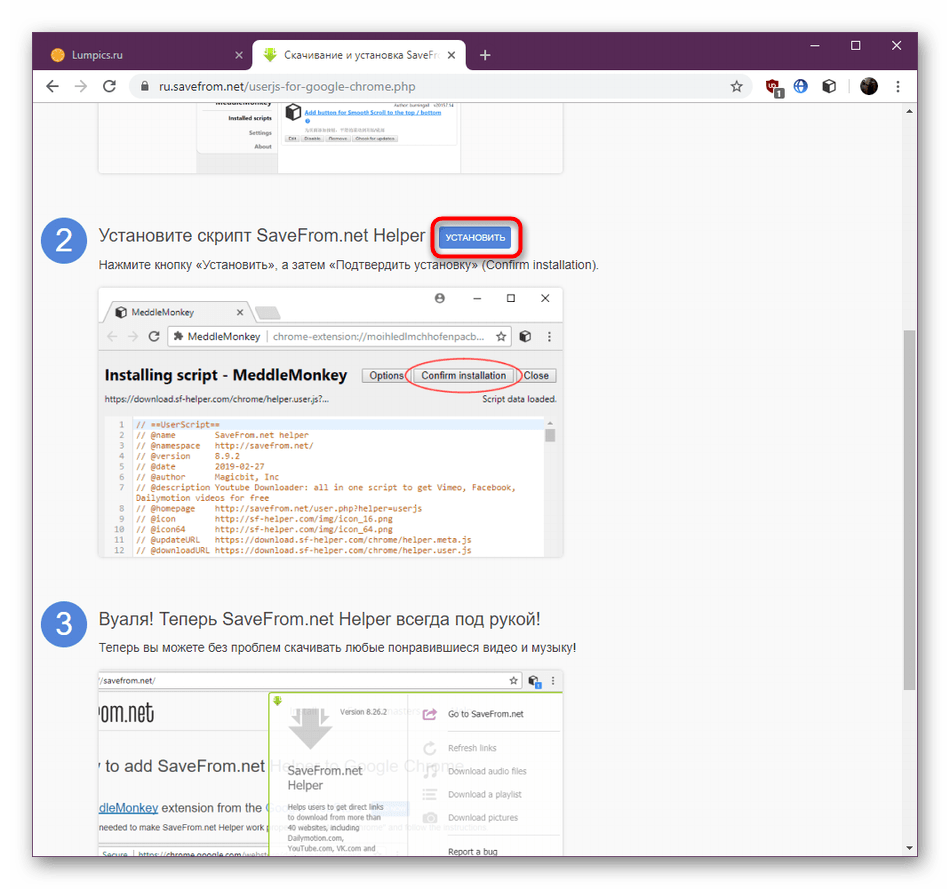

Теперь поговорим непосредственно о добавлении скрипта Savefrom.net. Эта задача тоже решается буквально в несколько кликов, и справится с ней даже новичок, который никогда раньше не сталкивался с выполнением подобных действий.

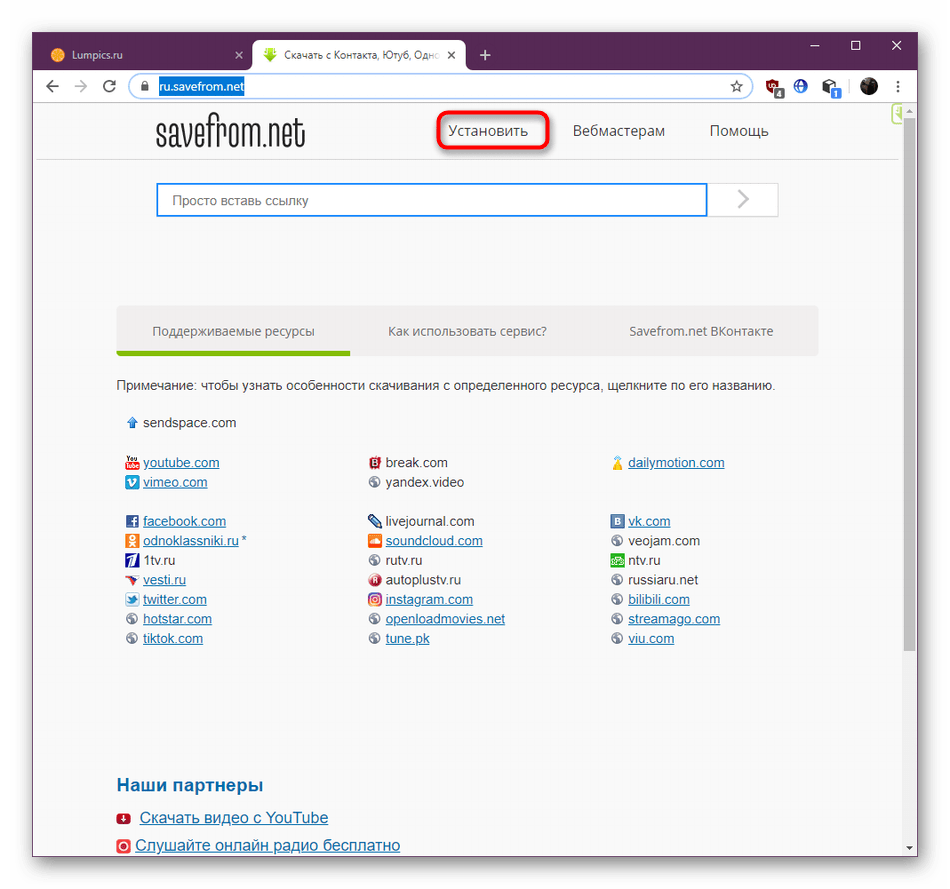

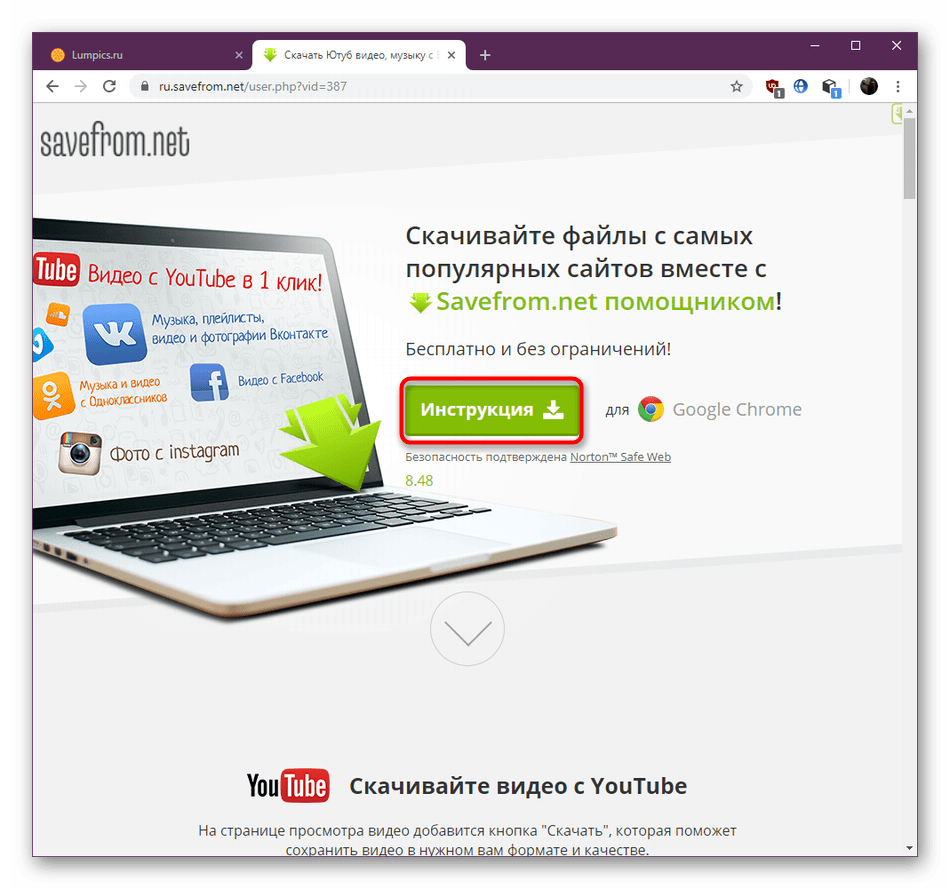

- Откройте страницу дополнения и вверху нажмите на кнопку «Установить».

Здесь на втором этапе кликните по надписи «Установить».

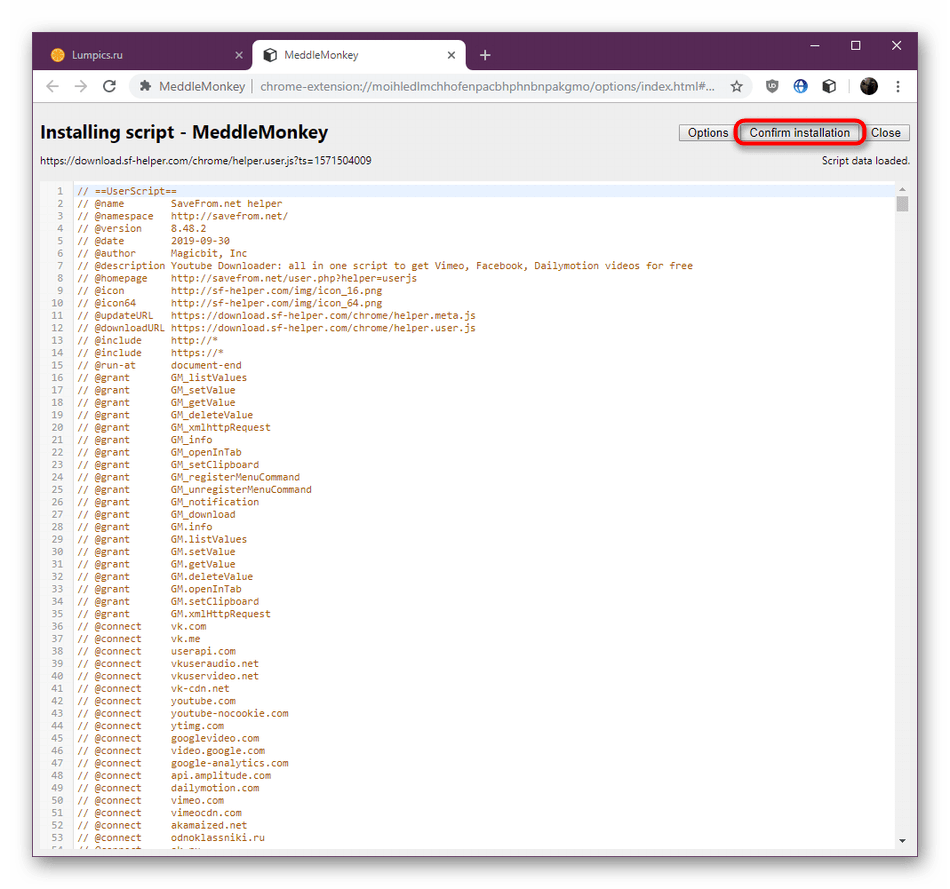

При нажатии на нее будет произведен автоматический переход на страницу добавления скрипта. Здесь вас интересует опция «Confirm installation».

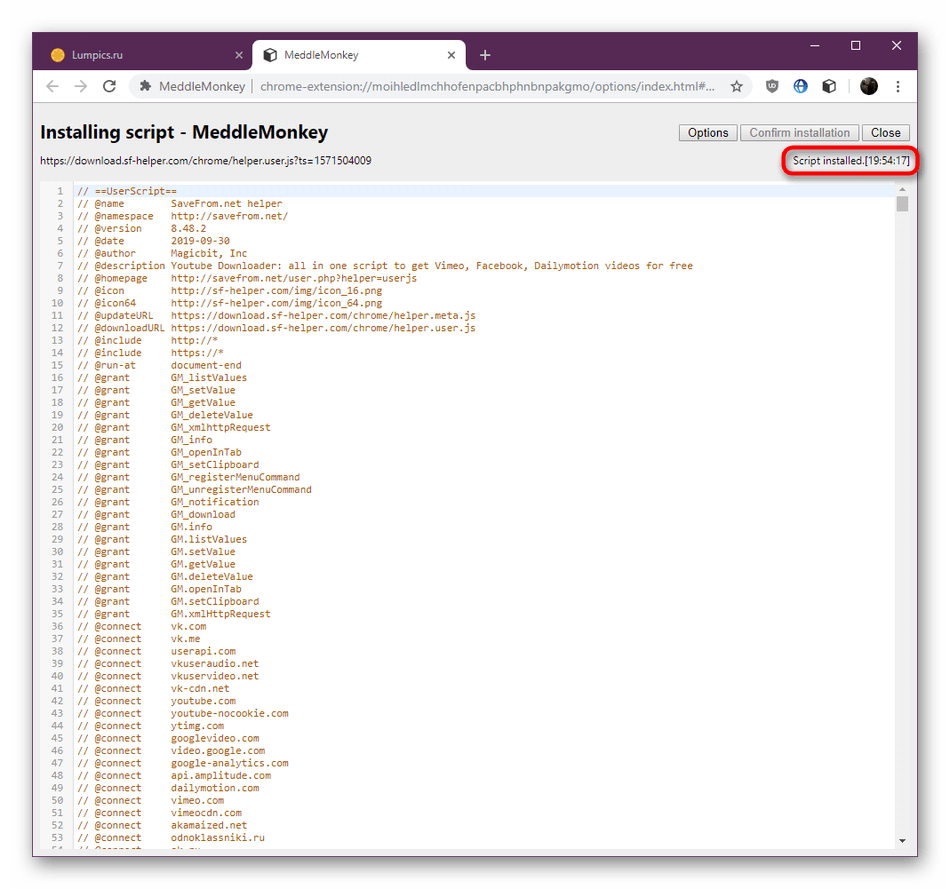

Затем ниже отобразится надпись, свидетельствующая об успешном выполнении инсталляции.

На этом вся операция завершена, осталось лишь проверить, активировалось ли расширение Savefrom.net автоматически, и можно приступать к его активному использованию.

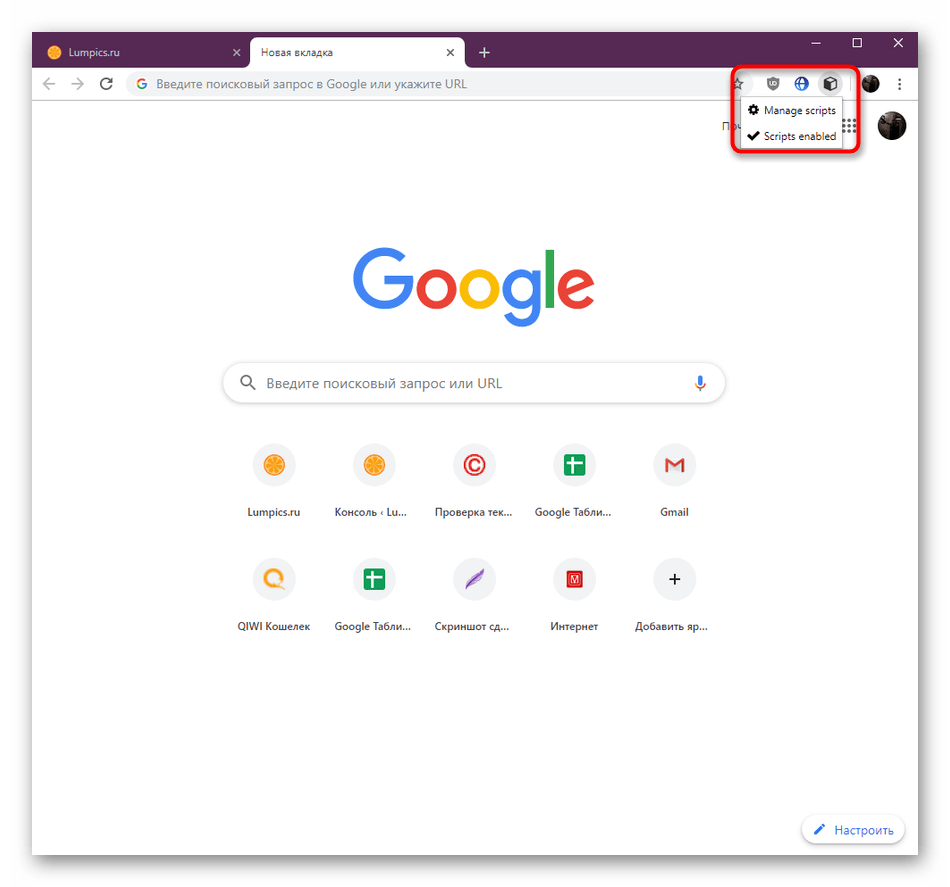

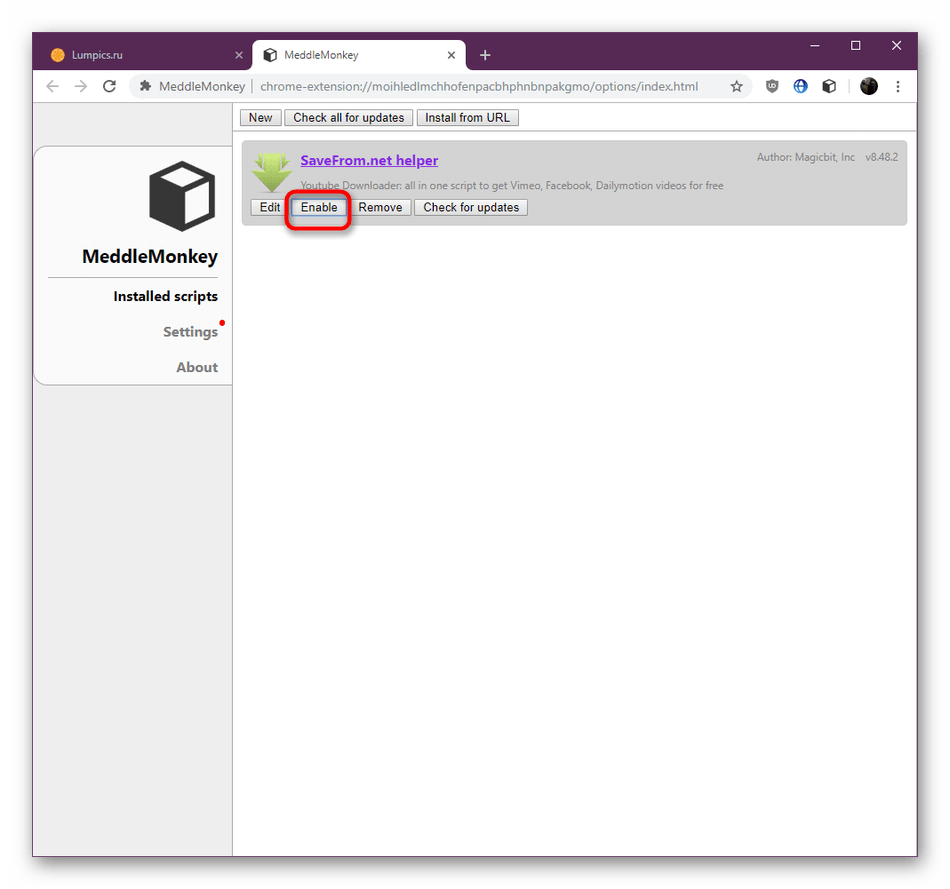

Шаг 3: Активация скрипта Savefrom.net

Сейчас вкратце расскажем о менеджере управления скриптами под названием MeddleMonkey, через который и работает рассматриваемое сегодня расширение. Возможно, инсталлированный скрипт будет отключен, поэтому его придется активировать, после чего начнет отображаться соответствующая кнопка для скачивания.

- Нажмите по значку MeddleMonkey, который отображается на верхней панели браузера. Там вы можете сразу активировать все скрипты или перейти в раздел «Manage scripts».

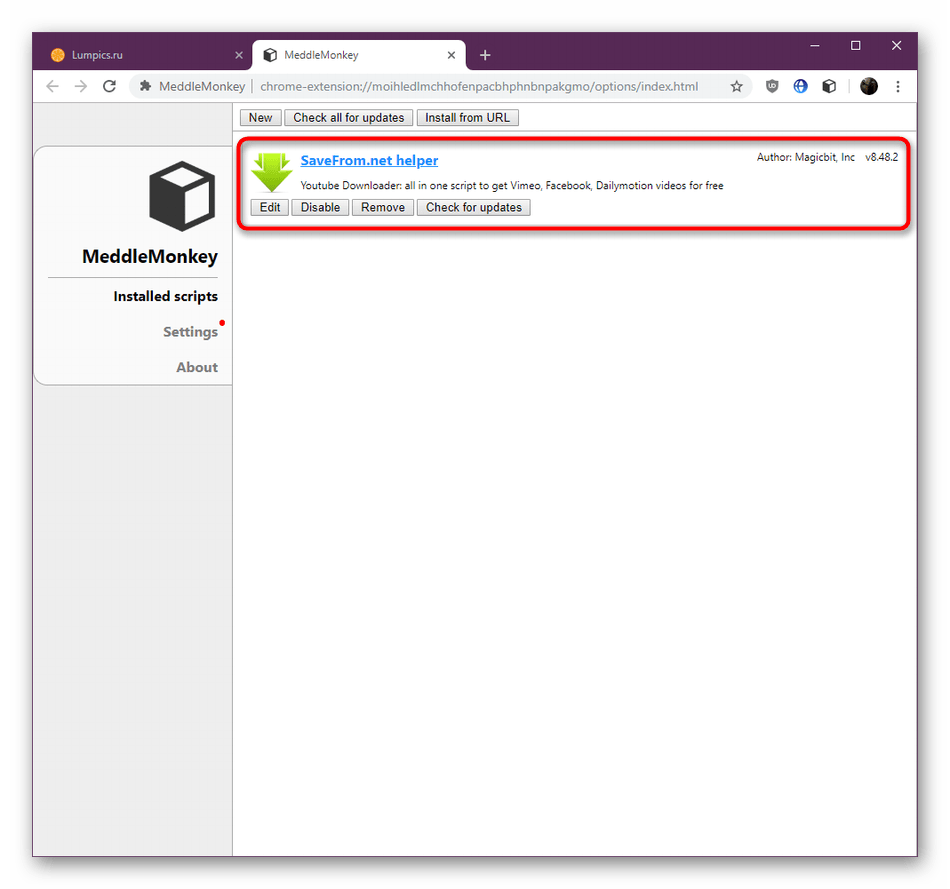

Здесь щелкните по кнопке «Enable», находящаяся в блоке Savefrom.net.

В результате вы сразу увидите, что приложение было успешно включено, а значит, можно переходить к скачиванию файлов.

Шаг 4: Скачивание музыки и видео

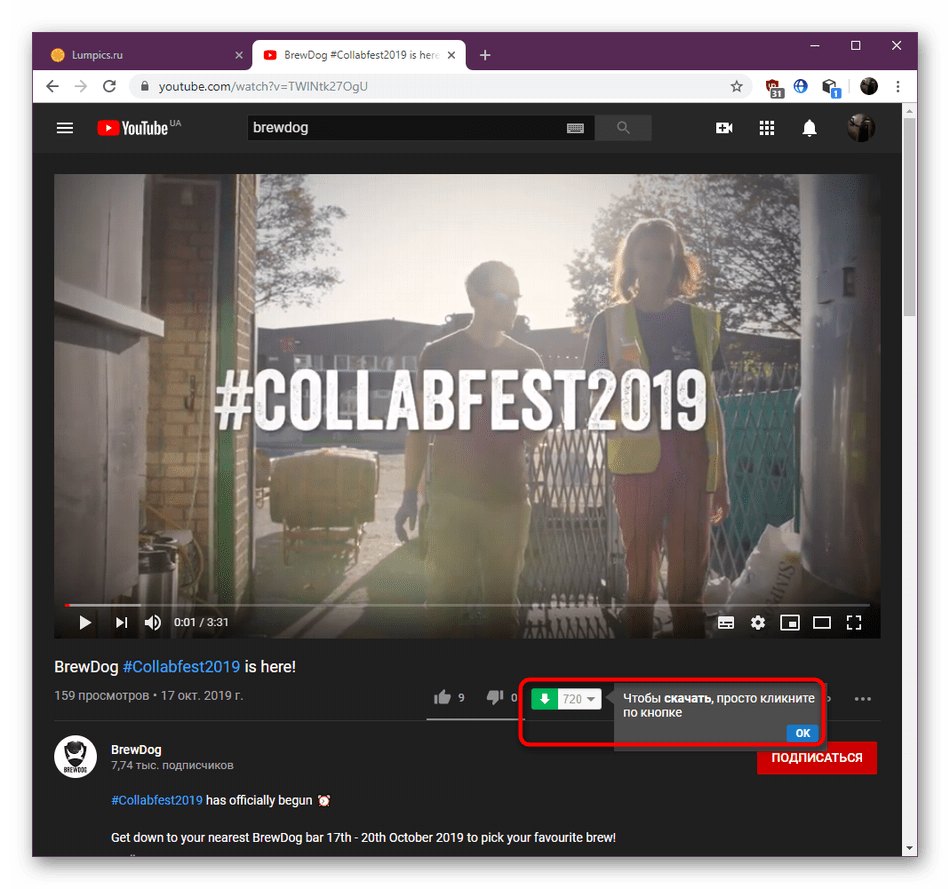

Заключительным шагом нашей сегодняшней статьи будет показ принципа действия расширения Savefrom.net на примере загрузки музыки и видео с разных сайтов. Давайте остановимся на каждом типе данных более детально.

Скачивание видео

За пример для загрузки видео возьмем популярный видеохостинг под названием YouTube. Savefrom.net всегда корректно взаимодействует с этим веб-ресурсом, позволяя юзеру скачать файлы с разными форматами и качеством.

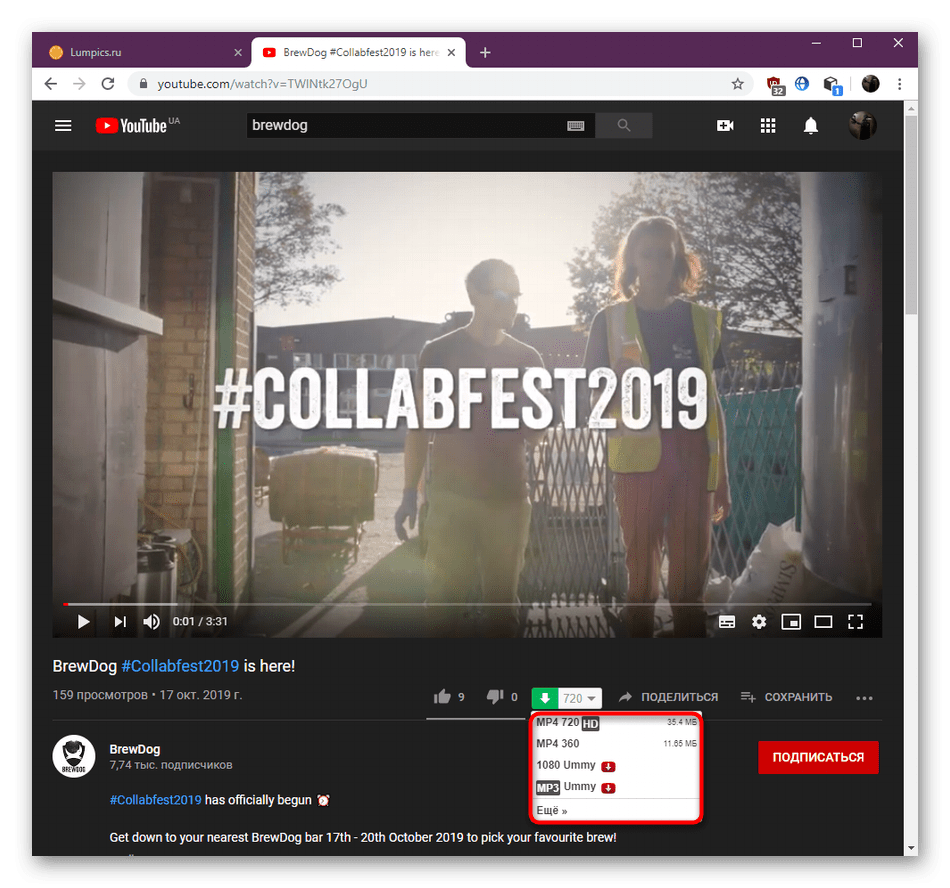

- Откройте любое видео. Под ним появится кнопка старта загрузки. Если вы сразу нажмете по зеленой направленной вниз стрелке, скачивание будет автоматически начато, а также выберется формат MP4 и лучшее доступное качество.

При развороте меню опций вы можете выбрать качество и формат. Сверху вынесены только популярные варианты.

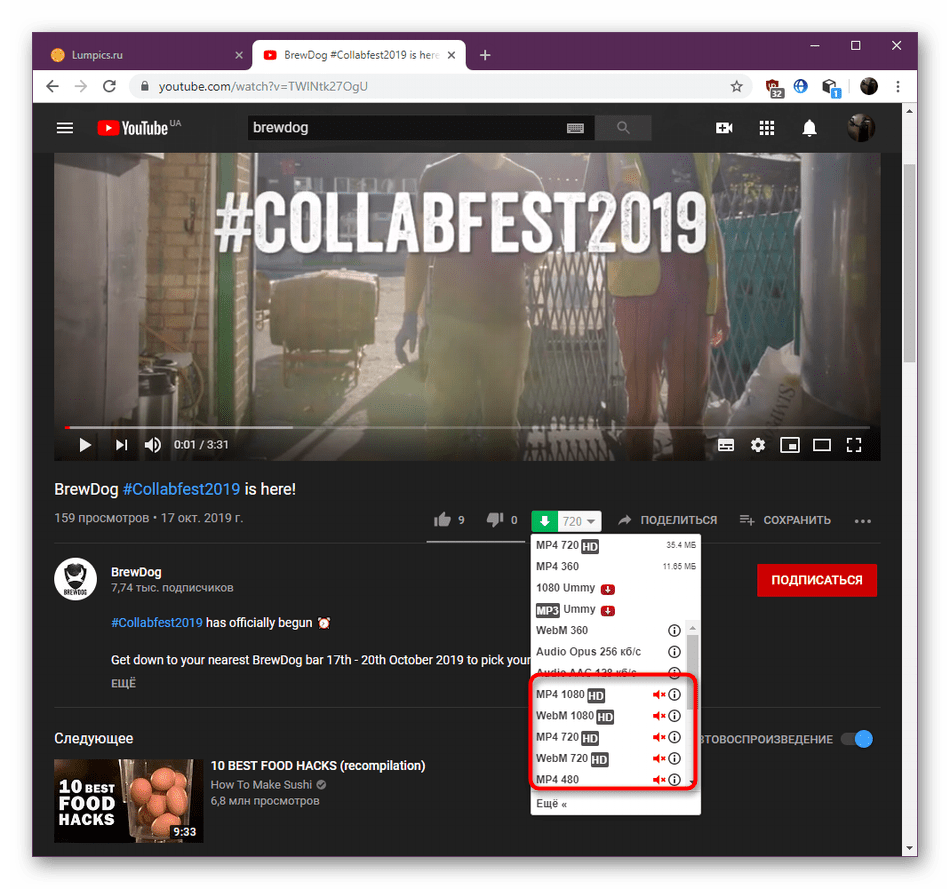

Щелкните по строке «Еще», чтобы открыть абсолютно все предложенные форматы. Например, можно скачать только аудио или картинку без звука.

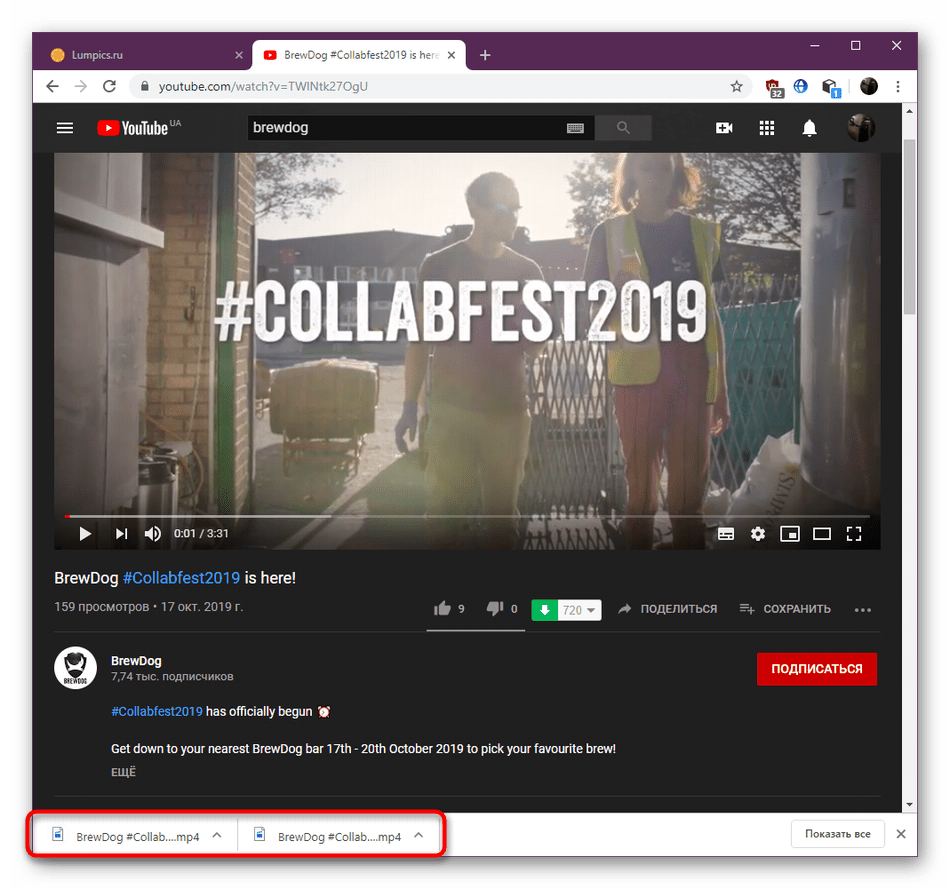

После выбора файл будет загружен в ту папку, которая выбрана по умолчанию для сохранения загрузок.

Точно таким же образом происходит скачивание роликов и с других сайтов, с которыми взаимодействует скрипт Savefrom.net, поэтому никаких проблем с загрузкой возникнуть не должно.

Скачивание музыки

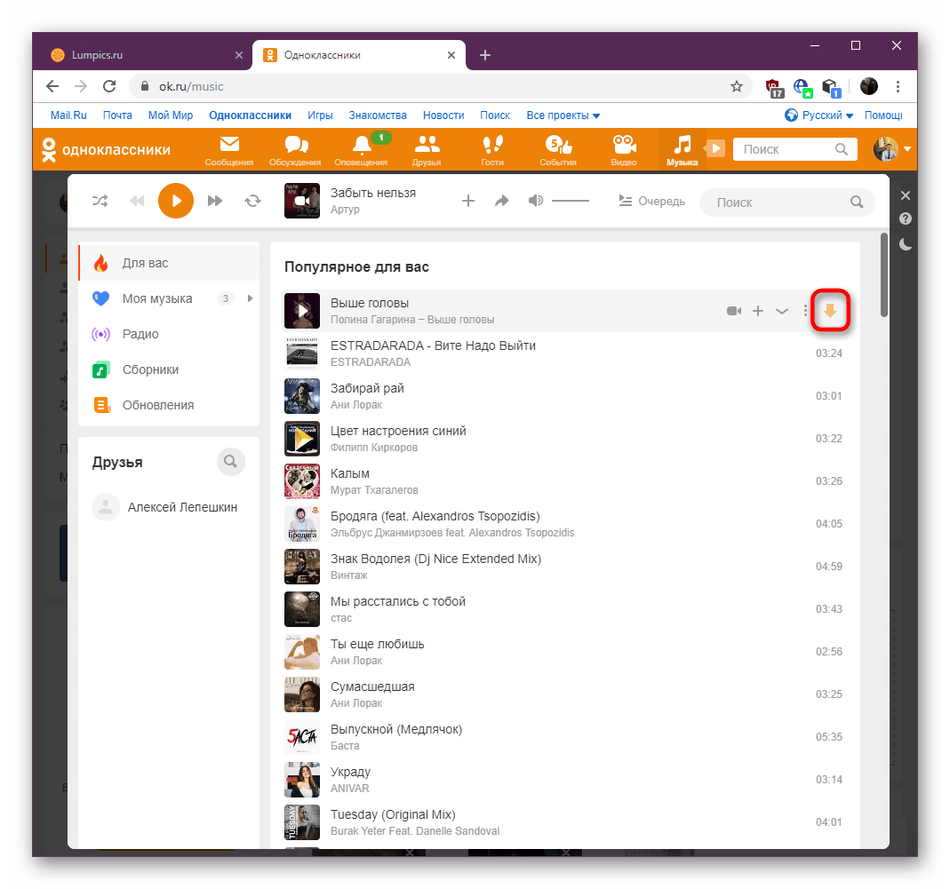

Сегодня мы уже говорили о том, что данное расширение позволяет получать и музыку. Функционирует оно как с ВКонтакте, так и с другими социальными сетями. Далее мы будем использовать сайт Одноклассники, чтобы продемонстрировать принцип загрузки.

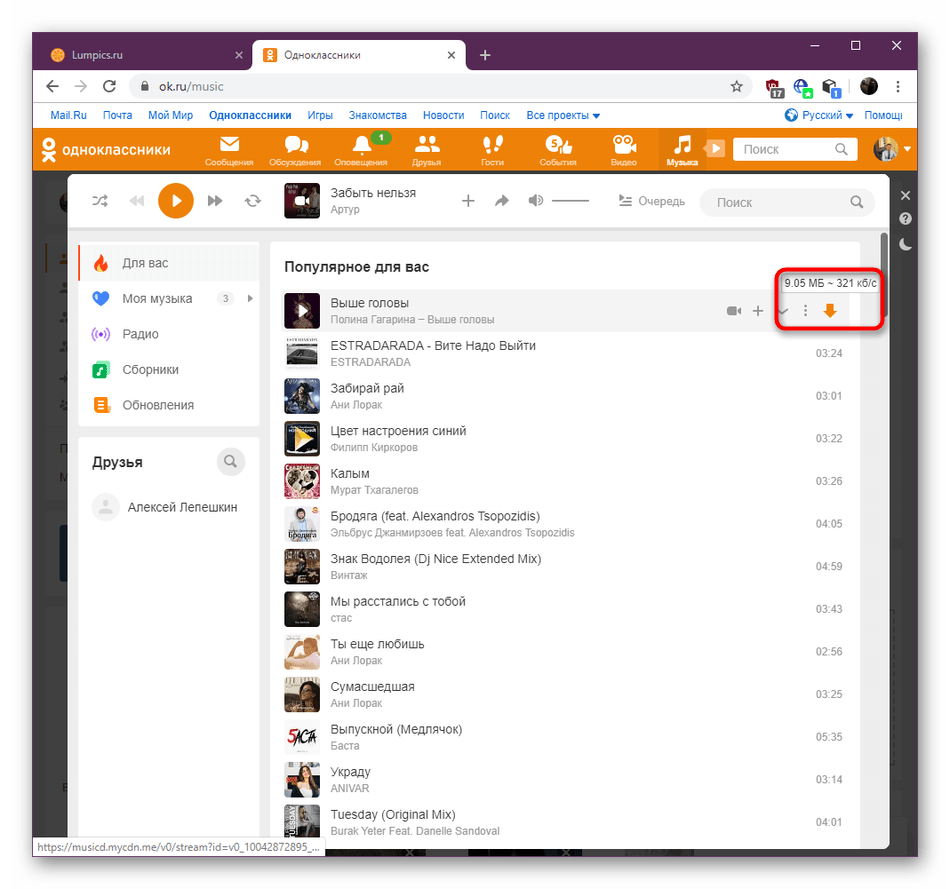

- Откройте свой профиль в социальной сети и перейдите в раздел с музыкой. Теперь при наведении курсора на аудиозапись справа будет отображаться кнопка в виде оранжевой стрелки вниз. Клик по ней начинает загрузку.

Если вы задержите курсор на этой стрелке, то отобразится контекстная надпись с размером аудио и ее битрейтом.

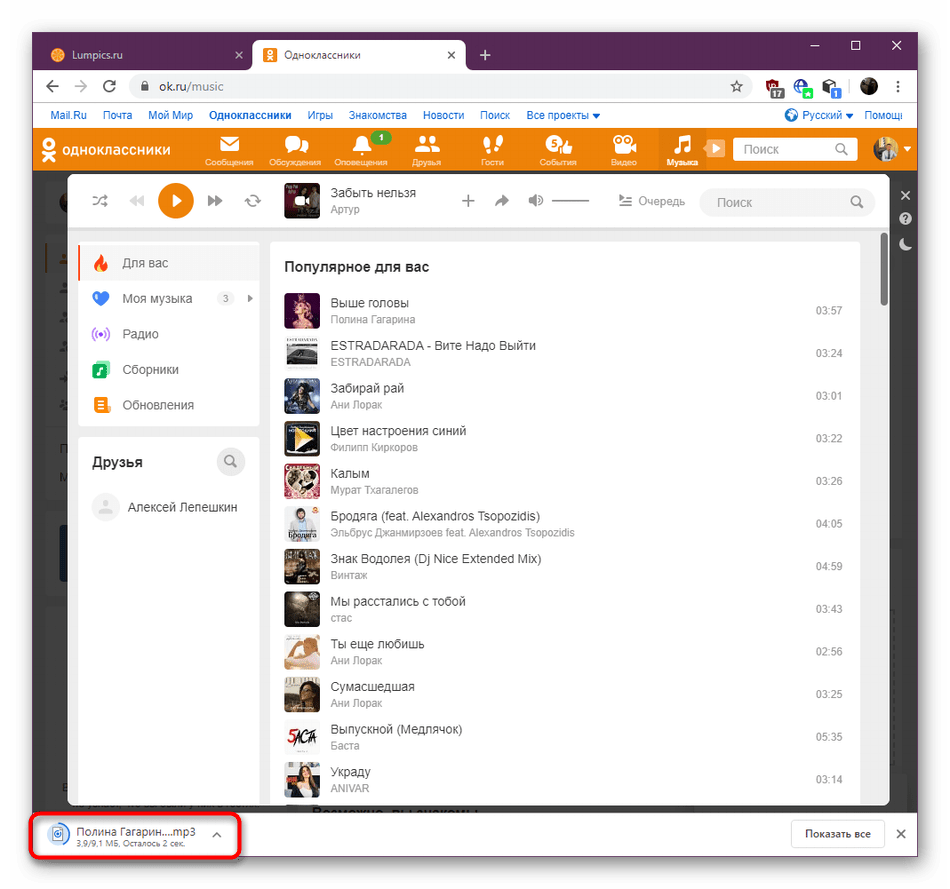

Скачивание файла производится так же, как это было и с видео. Вы получаете объект формата MP3, название которого сохраняется в том же виде, то есть можете быть уверены, что вместо автора и наименования трека никогда не появятся непонятные иероглифы.

Если во время использования рассмотренного расширения возникли какие-то проблемы, их требуется оперативно решить. Этой теме посвящена отдельная статья на нашем сайте, где вы найдете детальные инструкции по исправлению неполадок с функционированием Savefrom.net.

Теперь вы знакомы со всеми аспектами использования Savefrom.net в Google Chrome. Как видите, ничего сложного в этом нет, а само дополнение всегда работает корректно. Ознакомьтесь с представленными выше инструкциями, чтобы решить, стоит ли обращать внимание на этот инструмент или лучше подобрать ему аналог.

Помимо этой статьи, на сайте еще 12339 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

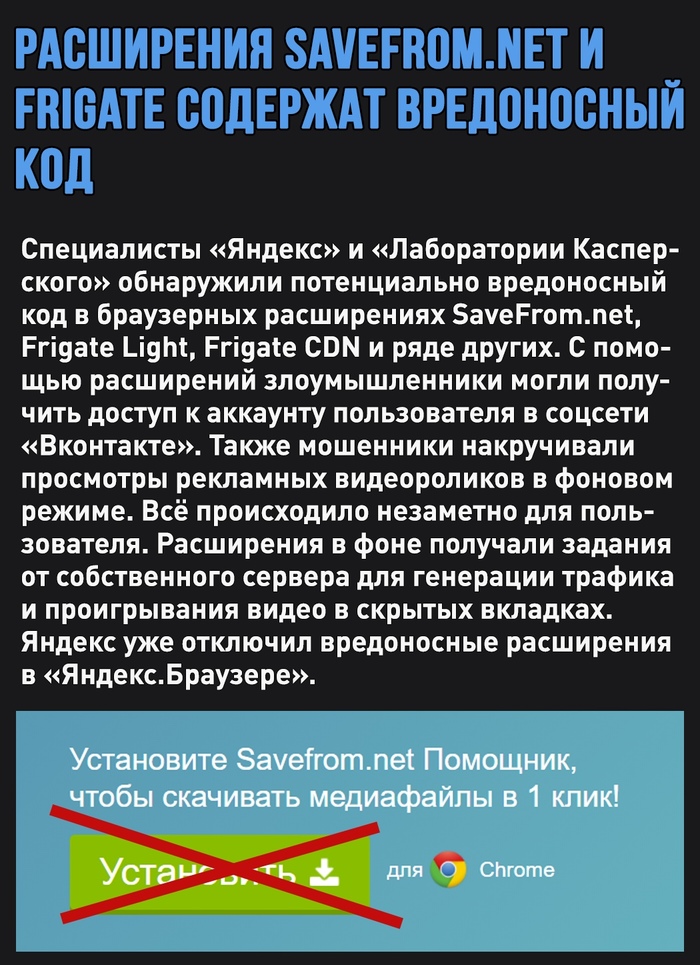

Удалите эти расширения немедленно

VDP: Best Video Downloader

Y2Mate Video Downloader

friGate3 proxy helper

Дубликаты не найдены

Специалисты Яндекса и Касперского, которые сами продадут любые данные пользователя.

Яндекс, в котором засрано рекламой абсолютно все, объявляет ВПН вредоносным.

Это оформление ставит пост наравне с вышками 5g и вредной давжды кипяченой водой.

Вместе с тем, написанное — правда. Уберите картинку, напишите все толком, с иекстом и ссылкой на хабр, страничку яндекса и ваш пост обретёт истинную силу. Пока же выглядит как пердеж Кассандры.

Эээ а че я зря что-ли постоянно сливаю лишнюю воду с чайника, чтобы второй раз её не кипятить?

О, забеспокоились всё-таки. Рекламные видосы прокликиваются вхолостую, надо же)

У мну нет акка в ВК. Иди нахрен. А для видеороликов у мну стоит AdBlock Ultimate. Хрен накрутишь.

Таки сегодня 31 декабря расширения серии frigate были заблокированы в Crome. В Менеджере расширений они помечены красным сообщением о наличии вредоносного ПО, в Магазине расширений страницы frigate недоступны.

С ВК источник ведёт на хаброблог Яндекса. В статье намного более подробные объяснения и даже разбор кода.

https://habr.com/ru/company/yandex/blog/534586/

Амиго надо установить срочно!

нет ябраузера нет проблем

Некоторые думают но это не значит что это так, касперский антивирус тож многие нормальные проги за вирусы принимает. А яндекс и хром давно уже обнаглели берут на себя роль антивируса, хотя задача браузкра только доступ в интернет.

Это какой-то ржач? Я не в курсе, ребят. Но вот Friate и SaveFromNet я доверяю больше, чем Яндексу!

потому мне хватает лишь адгуарда — и нафиг другие расширения не нужны.

у меня VPN как сетевое соединение создан, а не плагином, т.е. весь трафик с компа через VPN, лень настроить его на роутере — тогда вообще бы весь трафик был через впн.

Перманентно? Т.е. по умолчанию? А смысл?

а зачем переключаться туда сюда — если можно включить и забыть.

ну задержка в десяток миллисекунд не критична, не для онлайн игр же впн 🙂

Пользуйтесь отдельным профилем браузера когда шастаете по запрещёнке через Фригат если Тор поставить нет возможности. А атака man in the middle в случае проксей — самое то.

я как-то поставил расширения впн, так потом кто-то ломался мне в ФБ, то ли пароль хотели сменить хотели, то ли что-то такое

ужас какой, пойду лучше сам удалюсь

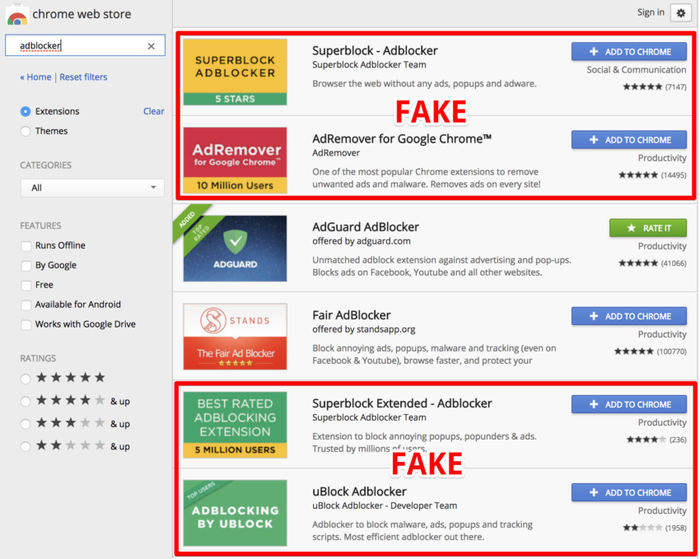

Больше 20 миллионов пользователей используют фальшивые блокировщики рекламы

Один из сооснователей и разработчиков AdGuard, Андрей Мешков, опубликовал в блоге компании интересную запись. Он пишет, что из-за плохой модерации Chrome Web Store более 20 млн пользователей установили себе фальшивые блокировщики рекламы и фактически являются участниками ботнета.

Фальшивые блокировщики рекламы, равно как и подделки любых популярных аддонов и приложений, вовсе не редкость. К примеру, осенью 2017 года в официальном Chrome Web Store обнаружили поддельную версию Adblock Plus, которой пользовались порядка 37 000 человек.

Мешков рассказывает, что данная проблема не нова. Мошенники довольно давно размещают в Chrome Web Store клоны популярных блокировщиков (добавляя всего несколько строк собственного кода). В результате пользователи вполне могли установить что-то вроде Adguard Hardline или Adblock Plus Premium или другие имитации. Единственный возможный способ борьбы с подобными фейками — это обратиться к Google с жалобой о неправомерном использовании товарного знака. Удаление клона занимает несколько дней.

По данным AdGuard, в настоящее время ситуация стала хуже, а мошенники умнее. На скриншоте ниже приведены результаты поиска, содержащие подделки. К этим клонам злоумышленники добавили пару строк кода и аналитику, но также употребляют ключевые слова в описании расширений, чтобы оказаться первыми в результатах поиска.

Очевидно, что таких простых трюков и пребывания в топе достаточно для завоевания доверия случайных пользователей. К примеру, только у одной из подделок насчитывается более 10 миллионов пользователей.

Об исследовании кода можно прочитать тут:

Так что опасные расширения с именами:

AdRemover for Google Chrome™(10+ млн пользователей);

uBlock Plus(8+ млн пользователей);

Adblock Pro(2+ млн пользователей);

По сути почти все расширения со словом «AdRemover» и «Adblocker» являются потенциально опасными, так как эти ключевые слова используют злоумышленники для поднятия своих фейков в топ.

Так же обратите внимание на превьюшку расширения в Chrome Web Store (скрин 1). У поддельных расширений она зачастую без логотипа и нарисована «на коленке в парке под пивко».

Для того чтобы скачать официальный блокировщик:

Это самое распространенное.

Берегите свои данные и себя!

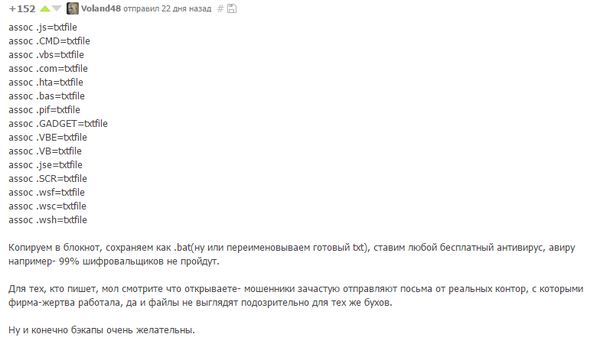

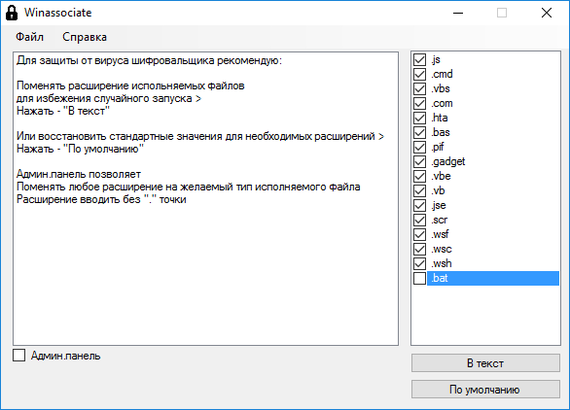

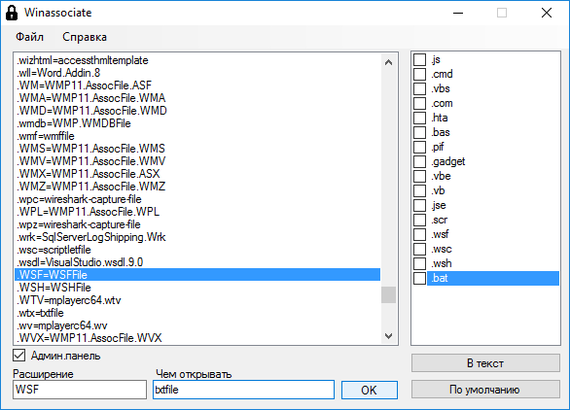

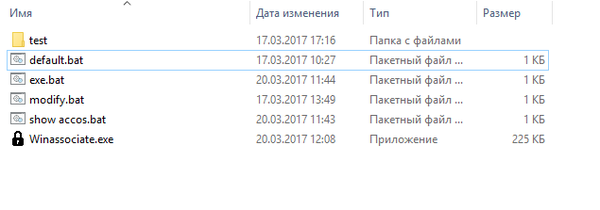

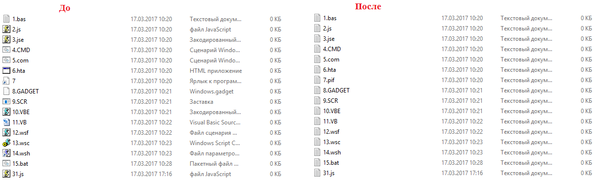

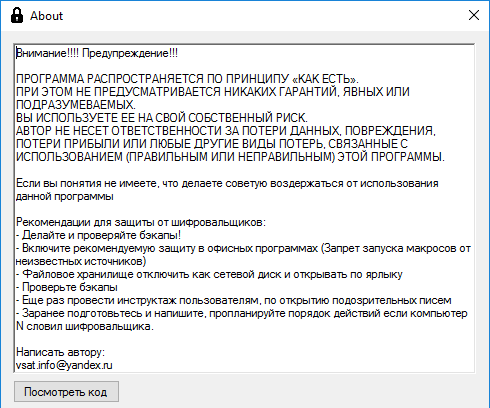

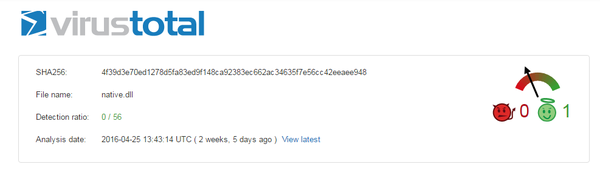

Winassociate — топорная рекомендация от шифровальщиков

Хочу довести информацию, что данный топорный метод #comment_82295458 имеет место быть.

После этого все исполняемые файлы с которыми часто запускаются шифровальщики будут ассоциироваться с текстовым файлов и открываться в блокноте.

Если потребуется вернуть стандартные значения прописываем в командной строке:

assoc .bas=basfile

assoc .js=jsfile

assoc .jse=JSEFile

assoc .CMD=cmdfile

assoc .com=cmdfile

assoc .hta=htafile

assoc .pif=piffile

assoc .GADGET=Windows.gadget

assoc .SCR=scrfile

assoc .VBE=VBEFile

assoc .VB=VBFile

assoc .vbs=VBSFile

assoc .wsf=WSFFile

assoc .wsc=scriptletfile

assoc .wsh=WSHFile

assoc .bat=batfile

Для упрощения данных операций написал следующую простую программу

Аналог есть в интернете Unassociate-File-Types которая — Не запускается в Windows 10

+ добавил расширения исполняемых файлов

Было желание сделать только для данных расширений, но позже добавил

+ Админ.панель которая показывает и позволяет менять все расширения (ассоциации)

Файл занимает 225КБ в комплекте .bat файлы для тех кто не собирается запускать программу

default.bat — Вернуть ассоциации по умолчанию

modify.bat — Замена основных исполняемых файлов на текстовый формат

exe.bat — На всякий случай если словили вирус .lnk

show accos — Показать все ассоциации

Для того чтобы проверить в папке «test» пустые файлы со всеми расширениями в списке

Программа будет работать только если Запустить от имени администратора

Для желающих напишите на почту отправлю исходники

Советы, рекомендации, пожелания туда же

Спасибо тем кто дочитал, надеюсь кому нибудь окажется полезной.

Для тех, кто резко против прошу не топить (коменты для минусов прилагаются)

Вирус-параноик FURTIM проверяет ПК на наличие 400 разных антивирусов

Если установка все же прошла успешно, Furtim избегает сервисов DNS фильтрации, сканируя сетевые интерфейсы зараженной машины и подменяя известные фильтрующие неймсерверы на публичные неймсерверы Google и Level3 Communications. Также малварь блокирует порядка 250 различных доменов связанных с информационной безопасностью.

Однако «паранойя» зловреда на этом не заканчивается. Furtim также отключает механизм уведомлений и всплывающие окна в Windows, и перехватывает контроль над командной строкой и Диспетчером задач, не давая попасть туда жертве.

Убедившись, что все под контролем, вредонос собирает данные о зараженной машине и отправляет на командный сервер. Управляющий сервер, в свою очередь, использует эту информацию для идентификации жертв, и передает Furtim финальную порцию пейлоадов, так как до этого на компьютере, по сути, работал только загрузчик малвари. Эта операция производится всего один раз, что тоже затрудняет работу экспертов по безопасности.

Костяк вредоноса состоит из трех файлов. Первый отключает на зараженной машине спящий режим и не дает жертве изменить соответственные настройки. Второй файл, это малварь Pony, похищающая данные. Pony ворует все, что плохо лежит, от учетных данных FTP-серверов и почтовых клиентов, до истории браузера и паролей, хранящихся на компьютере. Что делает третий пейлоад, эксперты enSilo пока понять не смогли, так как «разобрать» его им пока не удалось.

Также исследователи enSilo смогли определить, что управляющий сервер малвари расположен на российском домене и связан с несколькими украинскими IP-адресами.

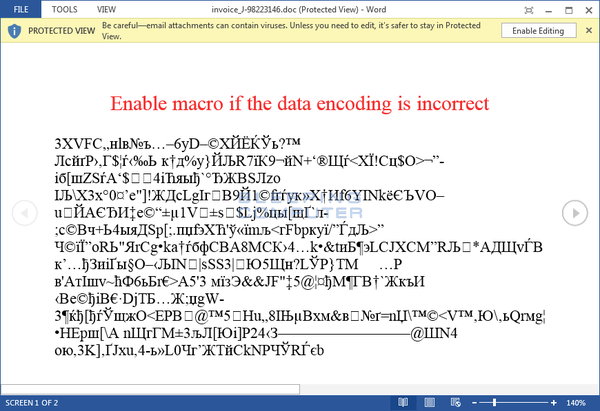

Новый вирус криптовымогатель «Locky»

Исследователями в области информационной безопасности был обнаружен новый тип ransomwave — вредоносной программы, шифрующей пользовательские файлы и требующей выкуп в bitcoin. Новый криптовымогатель, который сами создатели назвали «locky», распространяется не совсем стандартным для подобного ПО способом — при помощи макроса в Word-документах.

По словам специалиста по информационной безопасности Лоуренса Абрамса, криптовымогатель маскируется под выставленный пользователю счет и приходит жертве по почте.

Прикрепленный файл имеет имя вида invoice_J-17105013.doc, а при его открытии пользователь увидит только фарш из символов и сообщение о том, что «если текст не читабелен, включите макросы».

При включении макросов начинается загрузка исполняемого файла зловреда с удаленного сервера и его установка на компьютер жертвы.

Изначально загруженный файл, из которого и производится дальнейшая установка Locky, хранится в папке %Temp%, однако, после старта шифрования пользовательских данных он удаляется.

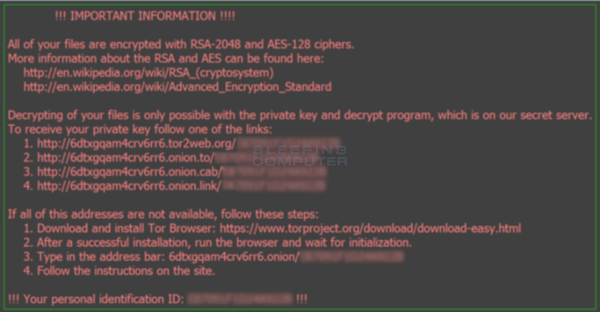

В начале своей работы Locky присваивает жертве уникальный шестнадцатеричный номер и после начинает сканировать все локальные диски, а также скрытые и сетевые папки. Для шифрования пользовательских данных зловред использует AES-шифрование.

При шифровании данных зловред переименовывает файлы по принципу [unique_id] [идентификатор] .locky. В итоге файл test.jpg был переименован в нечто вида F67091F1D24A922B1A7FC27E19A9D9BC.locky.

Отдельно следует заметить, что Locky шифрует и сетевые диски, поэтому всем системным администраторам следует обратить внимание на политики доступа и максимально ограничить возможности пользователей. Но и это не все. Locky также удаляет все теневые копии файлов, чтобы пользователь не мог восстановить даже то, с чем он недавно работал.

После того, как все, до чего смог дотянуться зловред, зашифровано, он создает на рабочем столе и в каждой папке файл _Locky_recover_instructions.txt, в котором объясняется, жертвой чего стал пользователь, а также инструкции по выкупу своих данных.

Под удар подпадают файлы следующих расширений (и только они):

.mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .lay, .ms11 (Security copy), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .DOT, .max, .xml, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .csr, .crt, .key, wallet.dat

Трафик Locky варьируется от 1 до 5 запросов в секунду. Таким образом, к концу сегодняшнего дня, жертвами криптовымогателя могут стать еще до 100 000 компьютеров по всему миру, кроме уже зараженных, что делает Locky беспрецедентным явлением в области кибербезопасности.

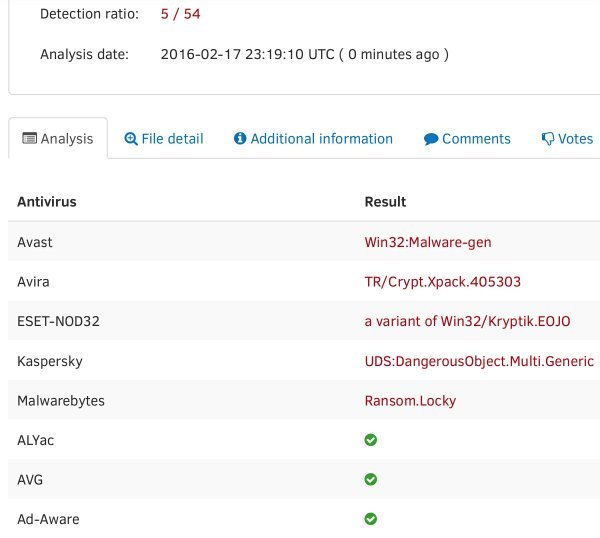

Вчера, по данным Кевина, Locky заражал до 18 000 компьютеров в час, а уже сегодня эта цифра может быть значительно больше. Еще печальнее то, что пока Locky детектится всего 5 антивирусами из 54 протестированных:

Как обнаружить вредоносные программы

Данный пост является копипастой комментария пользователя @Ashcraft , из поста http://pikabu.ru/story/_3718870. Некоторые пользователи выразили желание увидеть этот комментарий в отдельном посте. Комментарии для минусов присутствуют.

Парень, все кто советует тебе антивирусы — полные ламеры, которые ни одного вируса в своей жизни не убили.

Для начала ставь Process Explorer — замена стандартному, убогому «диспетчеру задач».

Да, да, эта штука на столько серьезна, что её выкупила империя зла и разместила на своём официальном сайте.

В списке программ наглядно видно какая программа запустила какую и кому принадлежит.

В первую очередь обрати внимание на столбец «Company Name». В большинстве случаев будет Microsoft Corporation и другие известные компании — например программки производителя ноутбука или драйверы от видеокарт. Увидишь что-то незнакомое — лови наркомана.

Во вторую очередь обрати внимание на столбец «Description» (описание по русски) — у _всех_ приличных программ есть хоть какое-то описание из нескольких слов. Иногда даже вполне внятное. Исключения в данный момент составляют только стандартные программы из комплекта windows10 (калькулятор, смотрелка изображений и тд). Увидишь что-то еще без описания (description) — лови наркомана.

В третью очередь обрати внимание где лежат исполняемые файлы программ. Для этого попросту наведи мышкой на программу в списке и всплывающая подсказка тебе быстро покажет путь до файла программы. Хорошие программы могут лежать _только_ в папках:

C:Windows

C:Program Files

C:Program Files (x86)

и ни в каких других! Увидишь программу, которая лежит в каком-то другом месте, особенно в каком-нибудь «Temp» или где-то в «AppData» — лови наркомана.

С некоторым опыт на автомате запомнишь все куски системы и сразу будешь видеть лишнее — когда некоторые вредные программы маскируются под запчасти Microsoft Corporation и подобное и уже чуть ли не на автопилоте будешь видеть и ловить наркоманов.

Далее ставишь Autoruns .

Авторы программы те же, точно так же выкуплено M$.

Там по вкладкам:

Logon — то что загружается при входе пользователя, смотрим — всё ли нам знакомо — к незнакомым программам приглядываемся, проверяем где они лежат. Нашли что-то подозрительное — отключаем, проверяем, если что не так — ловим наркомана.

Explorer — расширения рабочего стола. Например, там часто прописываются дополнительные меню при нажатии правой кнопкой мыши или вирусня. Точно так же проверяем и ловим если что.

Internet Explorer — расширения ослика ИЕ. Шерстим, ловим.

Sheduled Tasks — задания встроенного системного планировщика windows. Там тоже очень часто вирусня заседает. Очень уж удобный инструмент. Задания можно настроить на выполнение по разным событиям. Например — убил ты вирус, задание тут же (или завтра или при следующей перезагрузке или еще как-то) запускается и ставит вирус по новой. Так что это дерьмо следует тщательно проверить. Всё незнакомое и/или подозрительное выключить. Благо если ошибёмся — можно включить обратно любой пункт в Autoruns.

Services — те же самые Службы что можно проверить и в windows, но тут с преферансом и мадемуазелями.

«Boot Executable» и «Image Hijacks» — в идеале должны быть пустыми.

Теперь немножко о способах ловли наркомана.

Видите наркомана в Process Explorer? В первую очередь не надо пытаться его убить. Любой сносный вирус это поймёт и начнёт противодействовать — например как минимум запускаться снова. Вместо убийства, нажмите правой кнопкой мыши и выберите Suspend (приостановить — по русски). Процесс окажется как бы запущен но на паузе и соответственно ничего не сможет сделать. Далее открываем его свойства (Properties) через ПКМ или двойной щелчок. Смотрим: где эта сволочь живёт и от чьего имени запущена (система, пользователь или еще чего) (закладка Image) и куда он лезет в сети (закладка TCP/IP). С этой информацией мы уже практически оседлали бяку.

Далее можно запретить обращения к адресам куда лезет вирусня и навести геноцид в папке его обитания на вашем компе. Если папка не какая-то рандомная, а вирус всегда появляется в одной и тоже папке, то можно её не удалять. Вместо удаления папки, удаляем её содержимое, потом в свойствах папки делаем «только чтение «. А теперь нам нужна информация — от чьего имени был запущен вирус, например от имени «СИСТЕМА» (системный суперпользователь). В настройках прав доступа к папке, запрещаем пользователю СИСТЕМА любые действия с папкой как-то запись или чтение. На себя любимого эти права на всякий случай оставляем. PROFIT. Даже если вирус запустится — он не сможет себя сохранить в привычном месте и жестоко обломится.

В общем устал я писать, и так более чем достаточное руководство расписал. Удачи в поисках наркоманов!

Источник