СКУД RusGuard. Первый запуск.

Так сложилось исторически, что мы стали дилером компании RusGuard чуть ли не сразу после её образования. Причиной тому было то, что компания была основана бывшими сотрудниками другой компании — Legos, с которой мы довольно плотно работали. Дилерами стали, но сотрудничество как-то не задалось — инсталляций не было, только продавали оборудование несколько раз. Позже решил посерьёзнее познакомиться с тем, что же у ребят получилось. Первый критерий оценки очень простой — беспроблемная установка софта. Скачал дистрибутив, попробовал поставить — не вышло. Отложил до лучших времён.

Справедливости ради скажу, что та же история произошла и с CARDDEX — попробовал, словил кучу проблем, отложил. Логика такая — разобраться можно со всем, но зачем лишние проблемы на объекте, если есть гораздо более стабильные решения.

Первое знакомство

Недавно обратился клиент с просьбой установить ему СКУД со считывателями, работающими по технологии BLE и NFC. И сам же клиент нашёл такой считыватель R15-Multi у RusGuard, поскольку первоначально предложенный мной считыватель SIGUR MR1 BLE был заметно дороже. К тому же софт у SIGUR стоит денег, а у RusGuard предоставляется бесплатно.

Решено — RusGuard-у на объекте быть! Будет интересно поразбираться с новым оборудованием. Связался с поставщиком, обсудили возникшие вопросы об автономной и сетевой работе, сформировали комплект оборудования и сделали заказ.

Установка

Сроки поджимали, поэтому пощупать оборудование в офисе не удалось — сразу приступили к монтажу. Решил потренироваться в установке на своём ноутбуке. Недавно менял диск и ставил заново ОС, поэтому компьютер, практически, девственно чист. Не ожидая подвоха скачал дистрибутив (3,7 Гб вместе с SQL Server) и запустил установку. При запуске было сказано, что .NET Framework 4.6 в системе присутствует, а IIS отсутствует, поэтому будет установлен автоматически. Далее выбрал вариант с установкой SQL ServerExpress 2014, задал имена и пароли, какие попросили, но чуда не случилось — установка завершилась с ошибкой. Попробовал ещё раз — то же самое.

Когда ничего не получается, самое время читать инструкцию или смотреть видеоролик, поэтому полез смотреть ролик про установку. Первое требование — компьютер должен быть «чистым». Почти так и есть. Следующая возможная проблема — имя компьютера. Почему-то дефолтные виндовые имена — это не есть «хорошо». Имя действительно было дефолтное — поменял, не помогло. Включил вручную ISS, хотя об этом в ролике и не было, и повторил попытку — не помогло. Посмотрел ролик дальше и увидел там, что необходимо установить ещё и .NET Framework 3.5, а иначе SQL Server не установится. Установил фреймворк, запустил снова инсталлятор и SQL Server таки встал! Но рано радовался, т.к. установка опять завершилась с ошибкой — что-то там с правами. Запустил инсталлятор снова и выбрал вариант с уже установленным SQL Server. На следующем шаге инсталлятор выдал ошибку авторизации и предложил ввести правильный пароль пользователя sa. Ввёл. Инсталлятор его принял и на следующем шаге попросил ввести пароль пользователя user для сервера отчётов. Не понял, что за пользователь такой, но нашёл в документации, что на сервер отчётов вход производится под пользователем ОС и ввёл свои логин и пароль. Инсталлятор ещё пошуршал и, о чудо — установка завершилась успешно!

Что хочется сказать? Не надо так! Почему установка происходит с такими сложностями? Почему нельзя всё автоматизировать? Чем плохи дефолтные виндовые имена? Почему наличие в системе .NET Framework 4.6 проверяется, а .NET Framework 3.5 нет, хотя он необходим?

Взять те же SIGUR или PERCo — в них установка происходит на порядок проще. Ну и фраза «ПО может не установиться», часто звучащая в ролике, несколько настораживает. Сделайте так, чтобы устанавливалось! Хороший и правильный дистрибутив должен содержать в себе все необходимые компоненты, проверять соблюдение всех требований и не допускать возникновения ошибок в процессе установки.

На объекте пришлось устанавливать на Windows Server 2019. В принципе всё прошло гладко, кроме того, что сначала пытался запускать инсталлятор из папки с Рабочего стола, но из-за длинных путей SQL Server устанавливаться не хотел. Опять же, без объяснения причин. По совету тех.поддержки попробовал установить его отдельно и только тогда увидел причину ошибки установки.

Проблемы с NFC и BLE

Проблемы эти проявились в процессе настройки, но чтобы не отвлекаться от темы настройки в следующей части, расскажу про них сразу. Так вот, оказалось, что несмотря на информацию в описании считывателя R15-Multi, приложения под iOS нет в принципе. Оно, как-бы в разработке, но сроки выхода неизвестны. Из этого следует то, что технология BLE для iPhone пока недоступна. Использовать можно только NFC, но, поскольку прямой доступ к чипу NFC в iOS закрыт, то приходится делать это через ApplePay, используя в качестве идентификатора ID какой-нибудь банковской карты. Это несколько смущает пользователей. т.к. при поднесении смартфона к считывателю они видят тот же интерфейс, что и при оплате через терминал на кассе. Многие опасаются, а не снимут ли у них со счёта деньги.

На смартфонах с Android тоже можно пользоваться Google Pay, но есть и приложение, называется RusGuard Key. В нём настраивается тип идентификатора (3 варианта) и каким образом должна происходить идентификация — через NFC или BLE или и так и так и если через BLE, то автоматически или вручную. Автоматический режим работы BLE подразумевает разблокировку двери сразу, как только смартфон попадает в зону действия считывателя. И вот это второй EPIC FAIL — в отличие, например, от считывателя SIGUR MR1 BLE, дальность действия считывателя R15-Multi не настраивается! То есть дверь открывается с расстояния 5-6 метров. А может и больше — это уже зависит от модуля Bluetooth смартфона. Ручной режим подразумевает отправку идентификатора не постоянно, а только после сработки акселерометра, то есть смартфон надо потрясти или покрутить. Это уже лучше, но всё равно не очень хорошо, потому что эти настройки делаются в приложении на смартфоне пользователя, а такие вещи лучше делать на стороне сервера.

Ну и финальный аккорд — не на всех Android-смартфонах приложение работает корректно. Это понятно — производителей таких смартфонов много, версий систем в них установленных, учитывая кастомные прошивки, ещё больше, ну и различные настройки безопасности и энергосбережения тоже вносят свой вклад. Винить разработчиков RusGuard тут не стоит — об этом честно упомянуто в описании продукта.

Настройка

Честно говоря, сначала софт не порадовал. Хотя и у аналогичных продуктов конкурентов интерфейс, прямо скажем, оригинальный. Так что придираться не буду. Хорошо то, что не глючит. Настроек много — чувствуется, что система масштабная и гибкая. После нескольких часов работы и к интерфейсу привыкаешь.

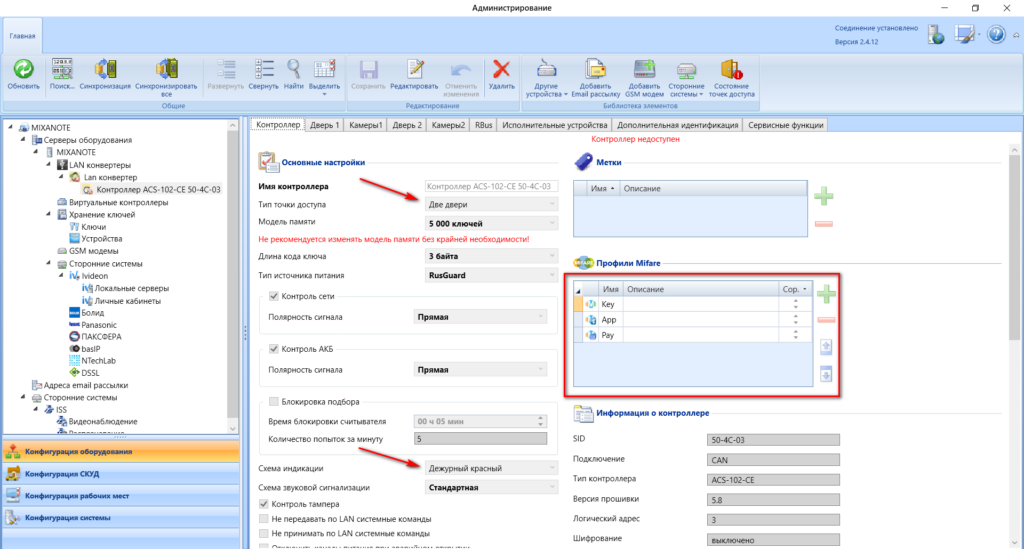

Автопоиском нашёл контроллер, добавил в систему, выбрал нужный тип точки доступа — Две двери и поменял схему индикации. Что SIGUR, что RusGuard используют по умолчанию каки-то странные настройки, а нужно то самое простое — чтобы в закрытом состоянии на считывателе горел красный индикатор, а при отпирании замка — зелёный. В SIGUR-е с индикацией всё сложно. Здесь же — из выпадающего списка значений параметра Схема индикации выбираем пункт Дежурный красный и всё работает, как надо.

На вкладке Дверь 1 и Дверь 2 нужно поменять протокол считывателя на RBus, чтобы настраивать его параметры из ПО.

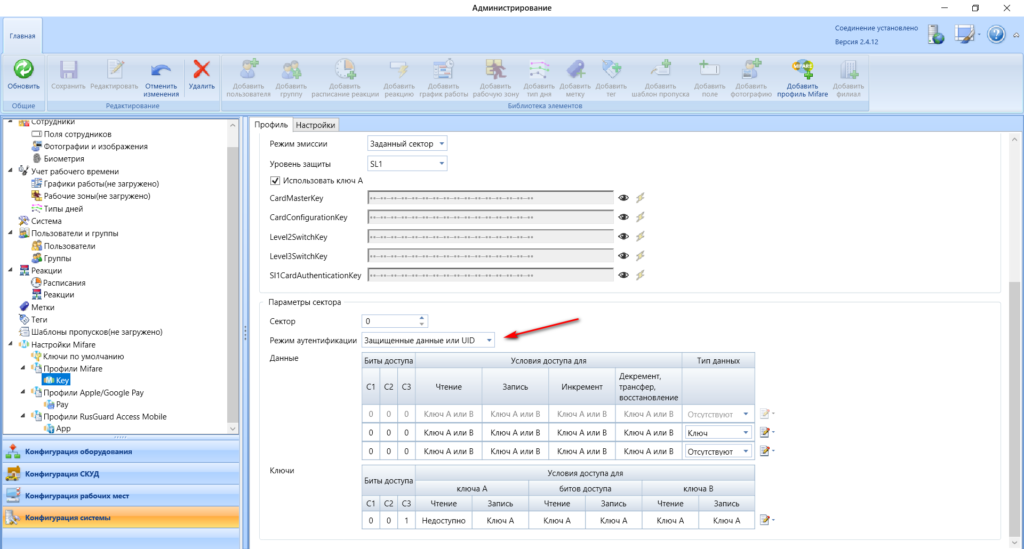

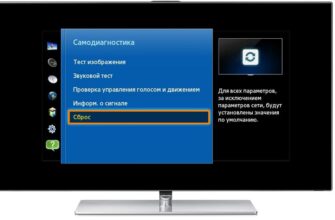

Нужно было настроить систему на работу с NFC и BLE и c брелками форматов Mifare и EM-Marine, благо считыватель R15-Multi всеформатный. Для настройки нужно зайти в раздел Конфигурация системы, найти в дереве пункт Настройки Mifare и добавить профили для идентификаторов Mifare, приложения RusGuard Key и Apple/Google Pay. Профили для приложения и платёжных систем не настраиваются, а профиль для идентификаторов нужно чуть подправить. Усиленная защита не требуется, к тому же настольного считывателя нет, поэтому эмиссию идентификаторов Mifare производить не нужно, да и не получится. В параметре Режим аутентификации нужно выбрать вариант Защищённые данные или UID.

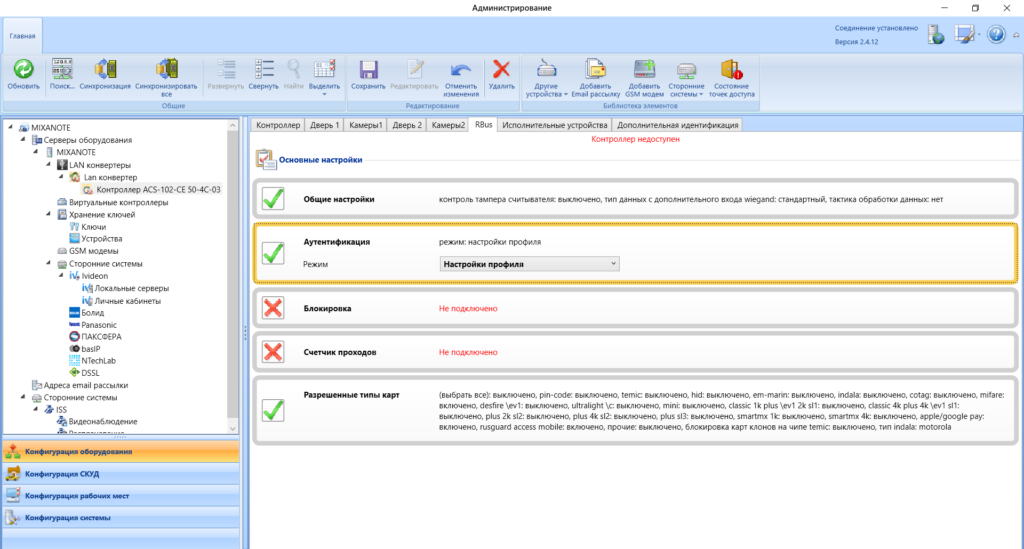

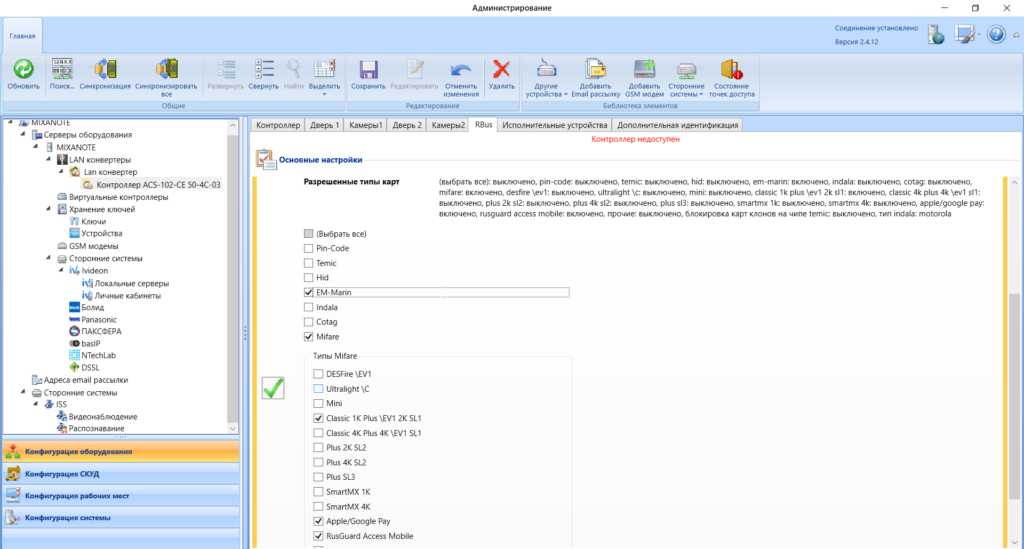

Теперь нужно в настройках контроллера добавить эти профили в список, причём в правильной последовательности: идентификатор, приложение, платёжная система. В нашем случае: Key, App, Pay. Далее, на вкладке RBus нужно сменить режим аутентификации на вариант Настройки профиля и там же ниже выбрать Разрешённые типы карт.

Настройка RusGuard

Следующий этап — импорт сотрудников из предоставленного XLS-файла. В основном ПО такой функции нет, но есть специальная утилита UniversalImport. Файл был специальным образом подготовлен — каждое поле в отдельном столбце и успешно импортирован в БД. После импорта сотрудников нужно было дать им право доступа. Это делается либо персонально, либо наследуется из настроек отдела. Хотел завести один родительский отдел и перенести все остальные в него, чтобы сделать назначение прав доступа парой кликов, но не вышло — в ПО нельзя редактировать структуру компании. Отделы можно только удалять и добавлять. Пришлось задавать права доступа для каждого отдела.

Опытная эксплуатация

Через пару дней после запуска в работу один из считывателей странным образом заглючил — перестал читать Mifare и NFC c BLE. С EM-Marine проблем не было. Нормальная работа восстановилась после перезапуска контроллера и считывателей путём сброса питания. Тех.поддержка посоветовала прошить считыватели свежей прошивкой и понаблюдать дальше, а если сбои повторятся, то отправлять к ним в ремонт или для замены. Продолжаем наблюдение.

Источник

Проект системы контроля и управления доступом

ПОЯСНИТЕЛЬНАЯ ЗАПИСКА

Содержание

| 1 | Общие сведения | |

| 1.1 | Обзор нормативных документов | |

| 1.2 | Характеристика защищаемого объекта | |

| 2 | Основные технические решения, принятые в проекте | |

| 2.1 | Общая характеристика системы | |

| 2.2 | Описание основных характеристик СКУД RusGuard | |

| 2.3 | Описание основных характеристик контроллеров ACS-102-CE-B | |

| 2.4 | Описание основных характеристик ПО RusGuard Soft | |

| 3 | Кабельная сеть | |

| 3.1 | Прокладка кабельной сети | |

| 4 | Электропитание и заземление | |

| 4.1 | Общие требования к электропитанию и заземлению | |

| 5 | Мероприятия по охране труда и технике безопасности | |

| 5.1 | Общие требования к безопасности труда | |

| 6 | Профессиональный и квалификационный состав лиц, работающих на объекте по техническому обслуживанию и эксплуатации системы безопасности | |

| 6.1 | Требования к персоналу, обслуживающему систему безопасности | |

1 Общие сведения

1.1 Обзор нормативных документов

При разработке проекта учтены требования следующих нормативных документов:

- ГОСТ Р 51241-98;

- Р 78.36.005-99;

- СНиП 3.05.06-85;

- СНиП 12.1.30-81;

- СНиП 111-4-80;

- ГОСТ 12.2.013-87;

- ПУЭ.

Все технические мероприятия разработаны в соответствии с требованиями экологических, санитарно-гигиенических, противопожарных и других норм, действующих на территории РФ и обеспечивающих безопасную для жизни и здоровья людей эксплуатацию комплексной системы при соблюдении предусмотренных рабочими документами мероприятий.

Исходными данными для проектирования послужили: техническое задание на проектирование, выданное Заказчиком, чертежи объемно-планировочные.

1.2 Характеристики защищаемого объекта

Объект представляет собой административное здание с охраняемой территорией, расположенное по адресу: г. Москва.

Въезд на территорию объекта осуществляется через 4 КПП , с установленными автоматическими воротами, оснащаемыми системой контроля доступа. Вход в здание осуществляется через 4 турникета, также оснащенными системой контроля доступа. В здании защитой СКУД подлежат 150 служебных и технологических помещений.

2 Основные технические решения, принятые в проекте

2.1 Общая характеристика системы

2.1.1 Принятые технические решения основаны на комплексном подходе к защите объекта с учетом требований предъявляемых к аппаратуре, устанавливаемой на объекте.

Для обеспечения защиты объекта, и выполнения всех требований нормативной документации проектом предусмотрено применение следующего управляющего оборудования:

- ACS-102-CE-B – контроллер СКУД RusGuard;

- TTR-04.1– турникет «Perco»;

- RDR-102-EH – считыватель карт доступа;

- PR-EH05– антивандальный считыватель карт доступа;

- CAME ATI 5000 — привод ворот линейный самоблокирующийся;

- CAME ZF1N — блок управления приводом.

2.1.2 Контроллеры ACS-102-CE-B устанавливаются в помещении охраны (управление турникетами) и на КПП (управление воротами). К контроллеру подключается считыватели, а также цепи управления исполнительными механизмами (турникетом, воротами).

Контроллеры объединяются в шину по интерфейсу CAN-HS и через Ethernet порт одного из контроллеров подключаются к существующей локальной сети объекта.

2.1.3 Ворота на КПП оборудуются автоматическими приводами с блоком управления. Управление воротами осуществляется с КПП либо от системы контроля доступа. Со стороны въезда и выезда устанавливаются антивандальные RFID считыватели.

2.1.4 Проход через турникеты разрешается охранником с пульта управления турникетом, либо системой СКУД при идентификации пользователя по приложенной карте.

2.2 Описание основных характеристик СКУД RusGuard

2.2.1 Основные сведения

Система контроля и управления доступом RusGuard является новейшей разработкой, основанной на последних достижениях в области микропроцессорной техники и технологиях разработки программного обеспечения. RusGuard – зарегистрированная торговая марка, а оборудование имеет все необходимые сертификаты соответствия.

СКУД RusGuard выгодно отличается от других продуктов на рынке универсальностью, как аппаратной, так и программной частей.

Контроллеры СКУД RusGuard поддерживают работу со всеми видами точек доступа:

- дверь,

- две двери,

- турникет с картоприемником,

- ворота/шлагбаум с картоприемником с управлением светофорами.

Универсальность аппаратной части существенно упрощает обслуживание системы, ввиду отсутствия необходимости приобретения ЗИП разных типов контроллеров. Надежность оборудования гарантирует его безотказную работу в течение всего срока эксплуатации.

Контроллеры СКУД функционирует автономно, либо в составе сетевой системы совместно с ПО RusGuard Soft. Интерфейс связи контроллера с сервером:

- CAN-HS — High Speed Control Area Network (двухпроводная интерфейсная шина передачи данных).

- Ethernet 10/100 BASE-T.

Ввиду наличия сразу нескольких интерфейсов, контроллеры с легкостью вписываются в существующую СКС объекта, позволяя создать разные модели подключения оборудования: каждый контроллер в сеть Ethernet, подключение по шине CAN, подключение контроллеров в режиме конвертера CAN-Ethernet.

2.2.2 Отличительные особенности оборудования

Использование контроллерами в качестве интерфейса связи с сервером шины CAN и Ethernet, а также применение специально разработанного протокола верхнего уровня, позволило реализовать ряд уникальных функций, напрямую связанных с особенностями интерфейса CAN и Ethernet, а именно:

- Реализация сетевой архитектуры “Мастер-Мастер” и отказ от постоянного опроса устройств со стороны сервера. В структуре системы отсутствует Мастер-устройство (пульт, сервер и др.) постоянно опрашивающее все компоненты системы и передающее команды им. Все устройства как на шине CAN, так и в сети Ethernet, являются равноправными, и каждое может инициализировать соединение с сервером или другим устройством на шине для передачи информации.

- Высокая скорость и отсутствие задержек передачи информации на сервер. В связи с реализацией архитектуры “Мастер-Мастер” в системе отсутствуют статические задержки передачи информации, обусловленные необходимостью постоянного циклического опроса всех устройств в системе. Обмен информацией осуществляется в режиме реального времени. Высокая скорость обусловлена характеристиками используемых интерфейсов (CAN – до 1 Mbit/s, Ethernet – до 100 Mbit/s).

- Реализация функции глобального (в сети из нескольких контроллеров) “AntipassBack” без участия сервера. Контроллеры позволяют реализовать до 255 зон “AntipassBack”, в том числе и вложенных.

- Реализация функции глобального (в сети из нескольких контроллеров) “Запрета двойного прохода” без участия сервера. Функция ужесточения правила “AntipassBack”, позволяющая моментально блокировать карту пользователя в устройствах на шине, после её считывания одним из них, но до совершения прохода пользователем (т.е. до вступления в действие алгоритма глобального “AntipasBack”).

- Выполнение любым контроллером СКУД алгоритмов глобальных реакций (передачи команд на другие устройства в сети) без участия Мастер-устройства (пульта, сервера и др.). К примеру, для реализации функции “Аварийная разблокировка” нет необходимости объединения цепей разблокировки каждого Контроллера, достаточно подключить цепь одного Контроллера, который в свою очередь передаст команду Аварийной разблокировки на другие устройства на шине.

2.2.3 Отличительные особенности ПО RusGuard Soft

Технологии, заложенные в основу ПО RusGuard совместно с техническими особенностями оборудования, позволяют строить единую комбинированную систему, включающую в себя неограниченное количество серверов оборудования, локальных серверов БД и др., с организацией, как локальных центров мониторинга, так и централизованных, позволяющих контролировать всю систему целиком.

Основные особенности ПО RusGuard:

- Неограниченное количество контроллеров, пользователей, удаленных рабочих мест в системе.

- Возможность неограниченного масштабирования и наращивания системы без дополнительных затрат.

- Полная защита информация в системе на основе механизмов SSL и TLS сертификатов (возможно использование корпоративных сертификатов).

- Встроенный модуль автоматического распознавания документов.

- Широкие интеграционные возможности со сторонними системами (ИСО Орион (НВП Болид), 1с, ITV, VisitorControl, Ivideon и др).

- Web-интерфейс сервера отчетов.

- Возможность редактирования и создания своих шаблонов для модуля отчетов.

2.3 Описание основных характеристик контроллеров ACS-102-CE-B

Контроллер работает автономно либо под управлением серверного программного обеспечения “RusGuard Soft”, © ЗАО “РусГард”.

Автономный режим – режим работы контролера с предоставлением либо запретом доступа по ключу, занесенному в энергонезависимую память контроллера, в зависимости от прав доступа данного ключа, режима работы контроллера и др. Происходящие события сохраняются с отметкой времени в энергонезависимой памяти контроллера.

Работа контроллера под управлением серверного программного обеспечения аналогична с разницей в том, что происходящие в системе события считываются серверным программным обеспечением, где происходит визуализация, хранение и передача подключенным удаленным рабочим местам полученной с контроллера информации.

Контроллер предназначен для установки внутри объекта и рассчитан на круглосуточный режим работы.

2.3.2 Основные характеристики

2.3.2.1 Питание контроллера осуществляется от встроенного модульного источника питания постоянного тока. Основное электропитание осуществляется от сети переменного тока напряжением 220 В 50 Гц.

Тип модульного источника питания – импульсный.

Номинальный выходной ток – 4000 мА.

Мощность, потребляемая от сети 220 В 50 Гц – не более 80 Вт.

2.3.2.2 Контроллером ACS-102-CE-B поддерживается функция резервного электропитания. При пропадании основного электропитания (

220 В 50 Гц) осуществляется переход на резервный источник (АКБ — 7 А∙ч). Поддерживаются функции автоматического заряда АКБ, отключения нагрузок при глубоком разряде АКБ с выдачей соответствующей информации.

2.3.2.3 Максимальный ток, потребляемый контроллером от источника питания постоянного тока, составляет не более 150 мА.

2.3.2.4 Количество независимых каналов питания нагрузок – 4 (+12V-1, +12V-2, +12V-3, +12V-4).

2.3.2.5 Характеристики защиты от перегрузки по каналам питания нагрузок:

Каждый канал имеет индивидуальную самовосстанавливающуюся электронную схему защиты от перегрузки по току. При превышении установленных лимитов тока, происходит отключение соответствующего канала. После устранения причины перегрузки питание автоматически восстанавливается.

2.3.2.6 Количество исполнительных реле управления внешними устройствами – 8.

Тип реле – электронные, с индивидуальной схемой термальной защиты и защиты от перегрузки по току.

Максимальное коммутируемое напряжение реле EK1- EK4 – 42 В.

Максимальный коммутируемый ток реле EK1- EK4 – 1500 мА (до 3000 мА в импульсном режиме).

Максимальное коммутируемое напряжение реле EK5- EK8 – 17 В.

Максимальный коммутируемый ток реле EK5- EK8 – 50 мА.

2.3.2.7 Количество одновременно подключаемых считывателей — 3.

Интерфейс считывателей – Wiegand26, Touch Memory (1-Wire, μ-LAN).

Полярность управления индикацией – настраиваемая.

2.3.2.8 Контроллер осуществляет анализ цепи тампера корпуса на вскрытие с выдачей соответствующей информации.

2.3.2.9 Контроллер имеет вход Аварийного открытия точки доступа по внешнему сигналу. Тип контактов цепи контроля – настраиваемый.

2.3.2.10 Интерфейс связи контроллера с сервером:

- CAN-HS — High Speed Control Area Network.

- Ethernet 10/100 BASE-T .

2.3.2.11 Контроллеры обеспечивают одновременное выполнение функций конвертера CAN — Ethernet.

2.3.2.12 Поддерживаемые типы точек доступа:

- Дверь.

- Две двери.

- Турникет с картоприемником.

- Ворота\шлагбаум с картоприемником + управление светофорами .

Выбор режима работы контроллера осуществляется настройкой из конфигуратора.

2.3.2.13 Максимальное количество ключей/событий – 32 000/60 000 (статическое распределение памяти).

2.4 Описание основных характеристик ПО RusGuard Soft

2.4.1 Поддерживаемые ОС

Поддерживаемые ОС (как 32, так и 64 разрядные версии):

- Windows XP (только удаленные АРМ);

- Windows 7 (Home Premium, Professional, Enterprise, Ultimate);

- Windows 8 (все редакции);

- Windows 2008 Server R2 (все редакции);

- Windows 2012 Server (все редакции).

2.4.2 Описание модулей , входящих в состав ПО RusGuard Soft:

Модуль конфигурирования оборудования

Позволяет интегрировать в систему различное оборудование и настроить его:

- Контроллеры СКУД RusGuard;

- Оборудование ИСО “Орион” (НВП Болид);

- USB GSM модемы для использования в модуле Реакций;

- Email аккаунты для использования в модуле Реакций;

- Видеосерверы Ivideon (работа с любыми IP видеокамерами);

- Личные кабинеты Ivideon (создание распределенных систем IP видеонаблюдения);

Количество подключаемого оборудования неограниченно.

Модуль конфигурирования базы данных

Предоставляет функционал по работе с сотрудниками:

- Создание списка должностей;

- Создание дерева групп сотрудников;

- Создание расписаний;

- Создание списков праздников и переносов;

- Создание списка уровней доступа;

Количество групп сотрудников, сотрудников, уровней доступа – неограниченно.

Модуль позволяет работать с любыми USB-сканерами и WEB-камерами для получения и сохранения фото сотрудника.

При редактировании свойств сотрудника возможно использовать функционал распознавания документов (паспорт, загран. паспорт, водительское уд.), который позволяет оперативно заполнить все поля карточки сотрудника путем сканирования через любой USB сканер и автоматического его распознавания.

Модуль конфигурирования рабочих мест

Позволяет создавать пользовательские АРМ с определенным набором модулей системы, конфигурировать режимы работы и отображения различных модулей, настраивать параметры экрана отображения модулей и др.

Для каждого АРМ и входящих в него модулей предусмотрена возможность задания уникальных настроек отображения различных элементов, а также разрешения изменения их оператором при работе.

Количество создаваемых пользовательских рабочих мест – неограниченно. В состав каждого АРМ может быть включен произвольный набор модулей системы. Доступ операторов к тем или иным рабочим местам конфигурируется в модуле управления системой.

Модуль конфигурирования системы

Назначение модуля: управление операторами системы, создание групп операторов, ролей, прав доступа к созданным рабочим местам, разграничение прав доступа к функциям системы.

Количество групп и операторов системы – неограниченно. Каждой группе операторов присваиваются права доступа к определенному набору созданных пользовательских рабочих мест.

Также в данном модуле осуществляется конфигурирование серверных Реакций. При создании реакций задаются временные расписания реакций, настраиваются фильтры на устройства, сотрудников и др.

Доступные действия для реакций:

- отправка SMS. Отправка сообщений осуществляется на отдельный список номеров и / или на список номеров пользователя, вызвавшего данную реакцию.

- отправка Email. Отправка сообщений осуществляется на отдельный список номеров и / или на список номеров пользователя, вызвавшего данную реакцию.

- запись видео с интегрированных IP камер. Настраивается время записи до наступления события и время записи после события. Доступ к видеофрагментам осуществляется из логов по событиям в модуле Отчеты.

- запуск внешнего приложения / скрипта. В параметрах запуска передаются данные события для использования в различных скриптах.

Модуль планы

Позволяет работать с графическими планами. Количество и вложенность планов неограниченна. На планы наносятся пиктограммы заведенных в систему устройств (контроллеры, видеокамеры, зоны, разделы и др.) которые отображают текущие состояние и позволяют управлять ими.

При добавлении в систему IP камер возможно просмотр с этих камер живого видео.

Модуль фотоидентификации (видеоверификации)

Позволяет отображать фотографии сотрудников, проходящих через выбранные точки доступа, а также живое видео с интегрированных камер.

Конфигурация экрана (создание зон для отображения фото либо видео контента), количество отображаемых фотографий и другие параметры настраиваются пользователем.

При соответствующих настройках оборудования, позволяет управлять точкой доступа в режиме “Проход по разрешению оператора”.

Модуль отчетов

Позволяет строить отчеты по имеющимся шаблонам. Шаблоны можно редактировать, кастомизировать, а также самостоятельно создавать новые и добавлять в систему.

Существующие шаблоны позволяют строить отчеты:

- По системным событиям

- Приход-уход

- Опоздавшие

- Ушедшие раньше

- Сотрудники в офисе

- Отсутствующие сотрудники

- Рабочее время

- Рабочее время с учетом отлучек

- и др.

Созданные отчеты можно экспортировать в Word, Excel, PDF, CSV, XML.

Сервер отчетов позволяет настроить автоматическую (по расписанию) генерацию отчетов, сохранение или рассылку их по Email (при использовании редакции MS SQL Server Standart или выше).

Web сервис сервера отчетов

Сервер отчетов имеет WEB интерфейс, использование которого позволит оперативно получить доступ к функционалу Модуля отчетов без необходимости установки АРМ RusGuard.

3 Кабельная сеть

3.1 Прокладка кабельной сети

Подключение контроллеров ACS-102-CE, а также всех сопутствующих цепей выполнить проводом UTP 4×2×0.52. При необходимости, для подключения отдельных устройств и блоков провод, UTP 4×2×0.52 может быть заменен на КСПВ 2×0.5, КСПВ 4×0.5, КСПВ 8×0.5, КПСВЭВ 2×2×0.5.

Питание контроллеров доступа выполнить проводом ВВГнг-LS 3×2.5.

Прокладку линий за подвесным потолком выполнить в трубе гибкой гофрированной диаметром 16 мм, по открытому потолку и стенам – в закрытом кабельном канале ПВХ.

При прокладке проводов и кабелей учитывать требования ПУЭ,

СНиП 3.05.06-85 и соответствующего раздела СП 5Л 3130.2009.

4 Электропитание и заземление

4.1 Общие требования к электропитанию и заземлению

Электропитание контроллеров доступа выполнить в соответствии с «ПУЭ» от сети 220В 50 Гц.

Элементы электротехнического оборудования систем безопасности должны удовлетворять требованиям ГОСТ 12.2.007.0-75.

Заземлению (занулению) подлежат все металлические части электрооборудования, не находящиеся под напряжением, но которые могут оказаться под ним, вследствие нарушения изоляции. Сопротивление заземляющего устройства должно быть не более 4 Ом. Заземление (зануление) необходимо выполнить в соответствии с соответствующим разделом «ПУЭ», СНиП 3.05.06-85, требованиями ГОСТ 12.1.30-81 и технической документацией заводов изготовителей комплектующих изделий.

Монтаж заземляющих устройств выполнить в соответствии с требованиями СНиП 3.05.06-85.

5 Мероприятия по охране труда и технике безопасности

5.1 Общие требования к безопасности труда

Монтажные работы должны выполняться специализированной организацией при строительной готовности объекта, в строгом соответствии с действующими нормами и правилами на монтаж, испытания и сдачу в эксплуатацию установок систем безопасности и требованиями РД 78.145-93.

Монтажно-наладочные работы начинать после выполнения мероприятий по технике безопасности согласно СНиП 111-4-80 и акта входного контроля.

Все электромонтажные работы, обслуживание установок, периодичность и методы испытания защитных средств выполняются с соблюдением «Правил технической эксплуатации электроустановок потребителей» и «Межотраслевых правил по охране труда (правила безопасности) при эксплуатации электроустановок».

К монтажу и обслуживанию системы допускаются лица прошедшие инструктаж по технике безопасности. Прохождение инструктажа отмечается в журнале по технике безопасности, который должен храниться у ответственного лица на объекте.

Оборудование допускается к установке после проведения входного контроля с составлением акта по установленной форме.

При производстве строительно-монтажных работ рабочие места монтажников должны быть оборудованы приспособлениями, обеспечивающие безопасность производства работ.

При работе с электроинструментом необходимо обеспечить выполнение требований ГОСТ 12.2.013-87. Электромонтажные работы в действующих установках производить только после снятия напряжения.

Пусконаладочные работы следует проводить в соответствии с требованиями СНиП 3.05.06-85.

6 Профессиональный и квалификационный состав лиц, работающих на объекте по техническому обслуживанию и эксплуатации системы безопасности

6.1 Требования к персоналу обслуживающему систему безопасности

Для обслуживания установок и сигнальных устройств рекомендуется привлекать специализированные организации, имеющие лицензии на проведение указанного вида работ.

Дежурные пультовых должны быть обучены правилам работы на установленной аппаратуре.

Support

RusGuard supports its customers throughout the whole term of equipment service life. Do not hesitate to address our support team. We are ready to provide professional assistance and advice on all relevant issues.

Источник